„Anti-Virus alleine reicht nicht“- Wie muss effektive digitale Sicherheit künftig aussehen?

Digitale Bedrohungen sind vielseitig. Klassische Viren, Phishing-Mails, gezielte Angriffe per Social Engineering greifen ineinander, 2017 brachte sogar eine Rückkehr der Netzwerk-Würmer. Wie können sich Unternehmen gegen diese Bedrohungen effektiv schützen?

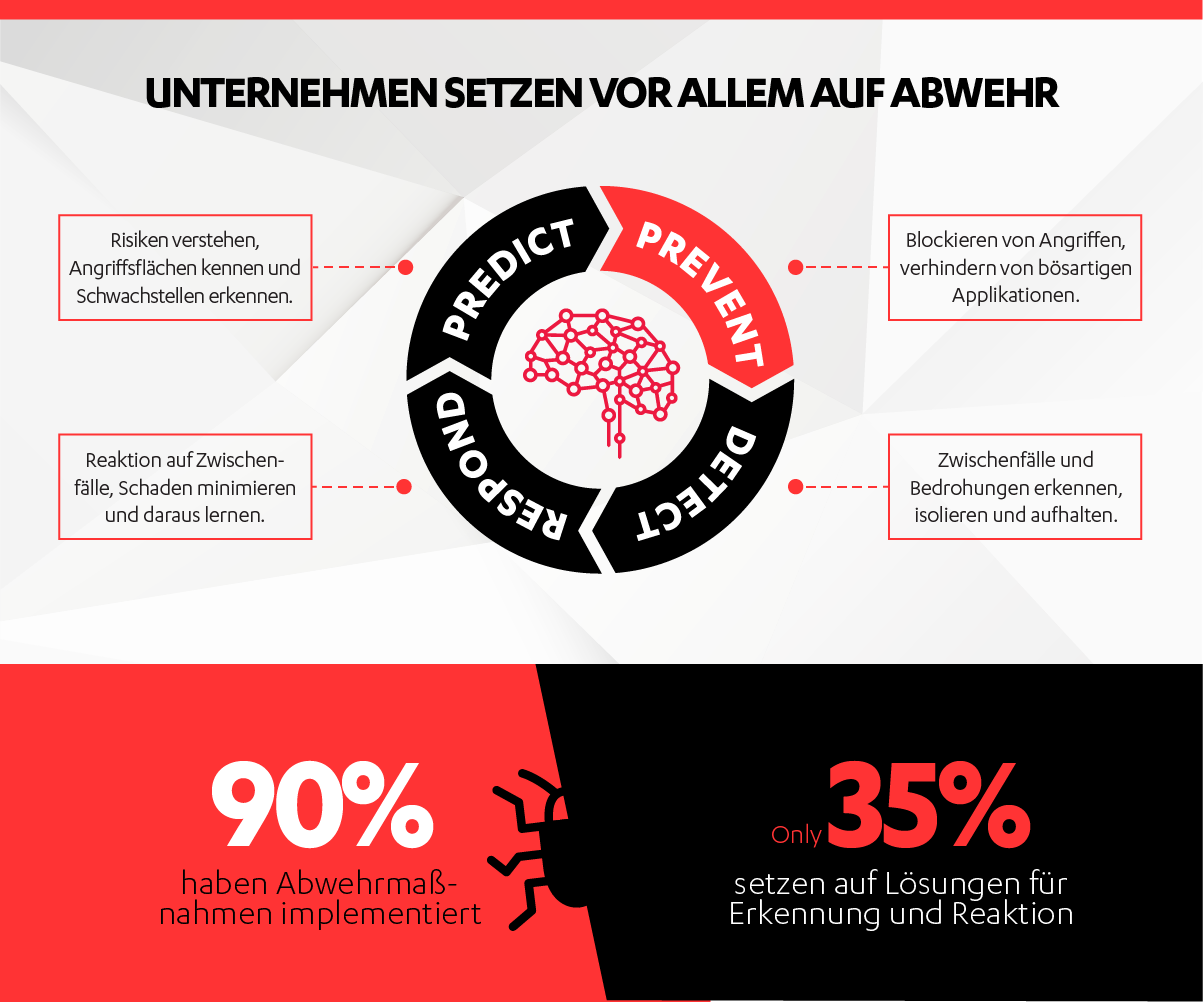

Die Antwort darauf ist leider nicht eine einzelne Anwendung, es gibt keine „Silver Bullet“. Unterschiedliche Komponenten müssen ineinander greifen, um die Infrastruktur effektiv zu sichern. Bei F-Secure folgen wir einem Rundumschutz aus Vorhersagen – Verhindern – Erkennen – Reagieren. Für einen effektiven Schutz müssen diese vier Bereiche ineinander greifen.

Wie eine Bitkom-Studie im Auftrag von F-Secure zeigt, ist vor allem der Bereich „Prevent“ in vielen Unternehmen besetzt. 90 Prozent der Firmen setzen auf Standard-Sicherheitslösungen, um etwa Infektionen mit Viren abzuwehren. Dazu gehören beispielsweise Anti-Viren-Lösungen, die auf Servern und Endpunkten installiert sind. Sie reagieren auf bekannte Bedrohungen und wehren Infektionen so ab. Diese Produkte sind wichtig, keine Frage, doch sie alleine bieten keinen Rundumschutz.

Sie schützen beispielsweise dann nicht, wenn eigentlich legitime Programme eine Schwachstelle erhalten, die Angreifer ausnutzen können. Ein gutes Beispiel dafür sind Textverarbeitungen, Tabellenkalkulationen oder PDF-Reader. Immer wieder sehen wir hier gezielte Attacke, etwa auf die Personalabteilung. So werden etwa auf ausgeschriebene Stellen vermeintliche Bewerbungen geschickt. Die Anhänge enthalten dann manipulierte Dokumente, die gezielt auf aktuelle oder ältere Schwachstellen losgehen. Infektionen auf diesem Weg können Anti-Viren-Programme alleine nicht immer abfangen.

Für Unternehmen ist deswegen wichtig, dass sie ihre Angriffsfläche kennen. Welche Programme werden in welcher Version eingesetzt? Wo gibt es möglicherweise aktuelle Exploits, wo wurden essentielle Updates noch nicht installiert? Hier setzen Lösungen an, die das komplette Netzwerk auf potentielle Schwachstellen scannen, etwa RADAR. Parallel dazu sorgt der Software Updater dafür, dass Updates installiert werden und Admins eine Übersicht haben, wo es potentiell Probleme geben kann.

Angriffe lassen sich nicht vollkommen vermeiden

Die Realtität ist: Selbst die besten Sicherheitslösungen können einen Angriff nicht garantiert zu 100 Prozent verhindern. Doch Firmen können einiges unternehmen, um die eigene Angriffsfläche so gering wie möglich zu halten. Ein gutes Mittel sind etwa Penetration-Tests. Diese simuliere eine Attacke auf die Firma. So lassen sich sehr gut potentielle Schwachstellen finden, deren Auswirkungen analysieren und Lösungen entwickeln. Vor allem zeigt so ein Stresstest von außen oft Angriffspotential, das die Unternehmen selbst oft nicht mehr auf dem Schirm hatten.

Dabei hilft, dass die wenigesten digitalen Angriffe gezielt stattfinden. Vielmehr geht es darum, mit möglichst wenig Aufwand möglichst viele Ziele zu erreichen. Ein gutes Beispiel dafür waren die Ransomware-Attacken mit NotPetya oder WannaCry. Gleichzeitig zeigen diese Angriffe, wie viel kürzer der Zeitraum zwischen Bekanntwerden einer Lücke und der Ausnutzung durch Kriminelle geworden ist. WannaCry setzte im Mai auf eine Schwachstelle, die im März bekannt (und behoben) wurde. Gerade einmal zwei Monate vergingen hier, offensichtlich war das deutlich zu schnell für viele Update-Zyklen.

Parallel zeigt sich aber auch, wie gut der Schutz durch mehrere Ebenen funktioniert. Kunden von F-Secure waren selbst bei veralteter Software von der Infektion durch WannaCry geschützt, die Schutzsoftware konnte die Infektion stoppen. Das künftige Ziel für IT-Verantwortliche ist also, einen möglichst vielschichtigen Schutz aufzubauen. Dazu gehört auch, dass die IT-Sicherheit in Unternehmen als ständig laufender Prozess wahrgenommen werden muss. Neben technischen Ansätzen gehören auch Lösungen, die Schwachstellen aufzeigen und eine kontinuierliche Schulung der Anwender. Denn sie sind oft die ersten Ziele bei Attacken und können darüber entscheiden, ob ein Angriff erfolgreich ist oder bereits im Vorfeld geblockt wird.

Dieser Beitrag ist der erste in einer vierteiligen Serie zum Thema IT-Sicherheit in Unternehmen: Aktueller Stand und künftige Herausforderungen. Im nächsten Teil widmen wir uns dem Thema wie Unternehmen potentielle Angriffe erkennen und darauf reagieren können.

Kategorien