Der Petya Ransomware Ausbruch zeigt, dass WannaCry nur der Anfang war

Der ukrainische Stromanbieter, einer der weltweit größten Lebensmittelunternehmen und sogar Tschernobyls Überwachungssysteme für radioaktive Strahlung sind nur einige der Unternehmen und Organisationen, deren Rechner am gestrigen Dienstag durch die neuen Ransomware der Petya-Familie lahmgelegt wurden.

Obwohl der eigentliche Angriffsvektor noch nicht bekannt ist, bestätigen die F-Secure Labs, dass es sich bei der aktuellen Ransomware um Malware aus der Petya-Familie handelt, die auf den EternalBlue Exploit setzt, das von der NSA entwickelt und erst dann im Internet bekannt wurde, als die Hackergruppe Shadowbrokers sie im März dieses Jahres veröffentlichte.

F-Secure Labs warnt vor den Gefahren der staatlichen Überwachungsinstrumente, die seit Jahren von Kriminellen genutzt werden und mit denen Unternehmen immer mehr zu kämpfen haben.

WannaCry hat gezeigt, dass hinter den Angriffen ein tragfähiges Geschäftsmodell für Kriminelle steckt. Ransomware, dass sich wurmartig im Netzwerk verbreitet, diverse Rechner infiziert sowie als Datengeisel hält und Geld in Form von Bitcoin fordert. WannaCry konnte allerdings schnell gestoppt werden. Allerdings sieht F-Secure Security Advisor Sean Sullivan mehr hinter der aktuellen Petya-Attacke. “So sieht WannaCry in der oberen Liga aus”, sagte Sean Sullivan, F-Secure Security Advisor. “Amateure haben beim letzten Mal viele Leute infiziert. Diesmal wollen die Kriminellen richtig absahnen.”

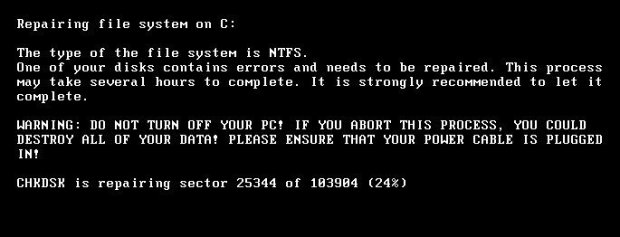

Im Gegensatz zu anderen Ransomware, hat Petya einen bösartigen Twist – es verschlüsselt Teile der Festplatte und macht Windows unzugänglich. Obwohl die Familie schon mehr als ein Jahr alt ist, hat bisher keine Version Netzwerk-Exploits verwendet.

Stand Veröffentlichung des Blogposts wurden bereits 42 Zahlungen getätigt, knapp 3,75 Bitcoin umgesetzt. Nach aktuellem Kurs sind das umgerechnet rund 10.000 US-Dollar.

Die gute Nachricht ist aber: F-Secure blockiert die Petya-Ransomware

Unsere Endpoint-Produkte bieten Schutz für jede Art der Bedrohung. Die F-Secure Vulnerability Management Lösung macht auf die verwendeten Schwachstellen im System aufmerksam. Der F-Secure Incident Response Service erkennt den Angriff und ermöglicht die sofortige Reaktion auf die Bedrohung.

Die F-Secure Endpoint Produkte bieten Schutz vor der Petya Ransomware auf mehreren Ebenen. Dies stellt sicher, dass der Angriff auch an diversen potentiellen Angriffspunkten gestoppt werden kann.

- Der Software Updater, die integrierte Patch-Management-Lösung von F-Secure, verhindert die Ausnutzung der EnternalBlue-Schwachstelle durch die automatische Bereitstellung der entsprechenden Sicherheits-Patches.

- Die Security Cloud von F-Secure erkennt und blockiert die von der Ransomware verwendete DLL-Datei.

- Die Anti-Malware-Engine von F-Secure erkennt und blockiert die Bedrohung durch mehrere komplementäre Signaturerkennungen.

- Die Standardeinstellungen der Firewall von F-Secure verhindern, dass sich der Petya-Angriff weiter in der Umgebung verbreitet und Dateien verschlüsselt.

Der Schwachstellen-Scanner F-Secure Radar kennzeichnet den fehlenden Microsoft-Sicherheitspatch und den anfälligen Port 445 für sofortige Maßnahmen für IT-Administratoren und gibt ihnen genügend Zeit, um die Schwachstellen vor dem Ausbruch zu beheben.

Der F-Secure Rapid Detection Service erkennt eine große Anzahl von TTP-Techniken, die von Petya verwendet werden, wie etwa die unerlaubte Nutzung von rundll-32 und anderen Microsoft-Komponenten, so dass unsere Kunden sofortige Gegenmaßnahmen einleiten können im Fall einer Infektion.

Das sollten Sie als nächstes machen

F-Secure Endpoint-Produkte blockieren die Angriffe von Petya mit den Standardeinstellungen. Es ist jedoch empfehlenswert zu überprüfen, ob alle Sicherheitsfunktionen aktiviert sind. Außerdem sollten Sie Maßnahmen ergreifen, um die ausgenutzte Schwachstelle zu entschärfen, damit die Verbreitung des Angriffs in Ihrer Umgebung verhindert wird.

- Stellen Sie sicher, dass DeepGuard und der Echtzeitschutz in allen Ihren Endpoints aktiviert sind.

- Stellen Sie sicher, dass das F-Secure Real-Time Protection Network eingeschaltet ist.

- Stellen Sie sicher, dass die F-Secure Sicherheitssoftware auf dem aktuellsten Stand ist.

- Setzen Sie den Software Updater oder ein anderes verfügbares Tool ein, um die Endpoints zu identifizieren, die noch nicht den Microsoft Patch (4013389) installiert haben, und aktualisieren Sie sie umgehend.

- Installieren Sie das Sicherheitsupdate MS17010 auf Windows Vista und alle nachfolgenden Versionen (Windows Server 2008 und höher)

- Installieren Sie den Microsoft Patch auf Windows XP oder Windows Server 2003 an.

- Falls Sie Ihre Systeme nicht sofort aktualisieren können, empfehlen wir Ihnen, den Server Message Block SMBv1 zu deaktivieren, um den Angriffsfläche zu reduzieren. Die dazu erforderlichen Schritte finden Sie in der Microsoft Knowledge Base-Artikel 2696547

- Stellen Sie sicher, dass die F-Secure Firewall in den Standardeinstellungen aktiviert ist. Alternativ konfigurieren Sie in Ihrer Firewall den Port 445, um den in- und ausgehenden Datenverkehr innerhalb des Unternehmens ordnungsgemäß zu blockieren, um so eine weitere Ausbreitung zu verhindern.

Was sollten Sie nun tun, wenn Sie infiziert wurden?

- Ändern Sie die Dateizugriffsrechte für alle User und gewähren Sie ihnen lediglich schreibgeschützten Zugriff auf interne Netzwerkfreigaben. Oder trennen Sie alle wichtigen externen Laufwerke, NAS, SAN, etc., um eine mögliche Infektion zu begrenzen, wo der Dateizugriff nicht konfiguriert werden kann.

- Überprüfen Sie Ihre Systemüberwachung, um zu sehen, welche IT-Assets betroffen sind.

- Sofern Sie Ihre Systeme durch externe Dienstleister verwalten lassen, teilen Sie den Vorfall umgehend mit und vereinbaren Sie vorsorglich einen längeren Termin, um die Systeme zu patchen und auch nach dem Patch zu testen.

Kategorien