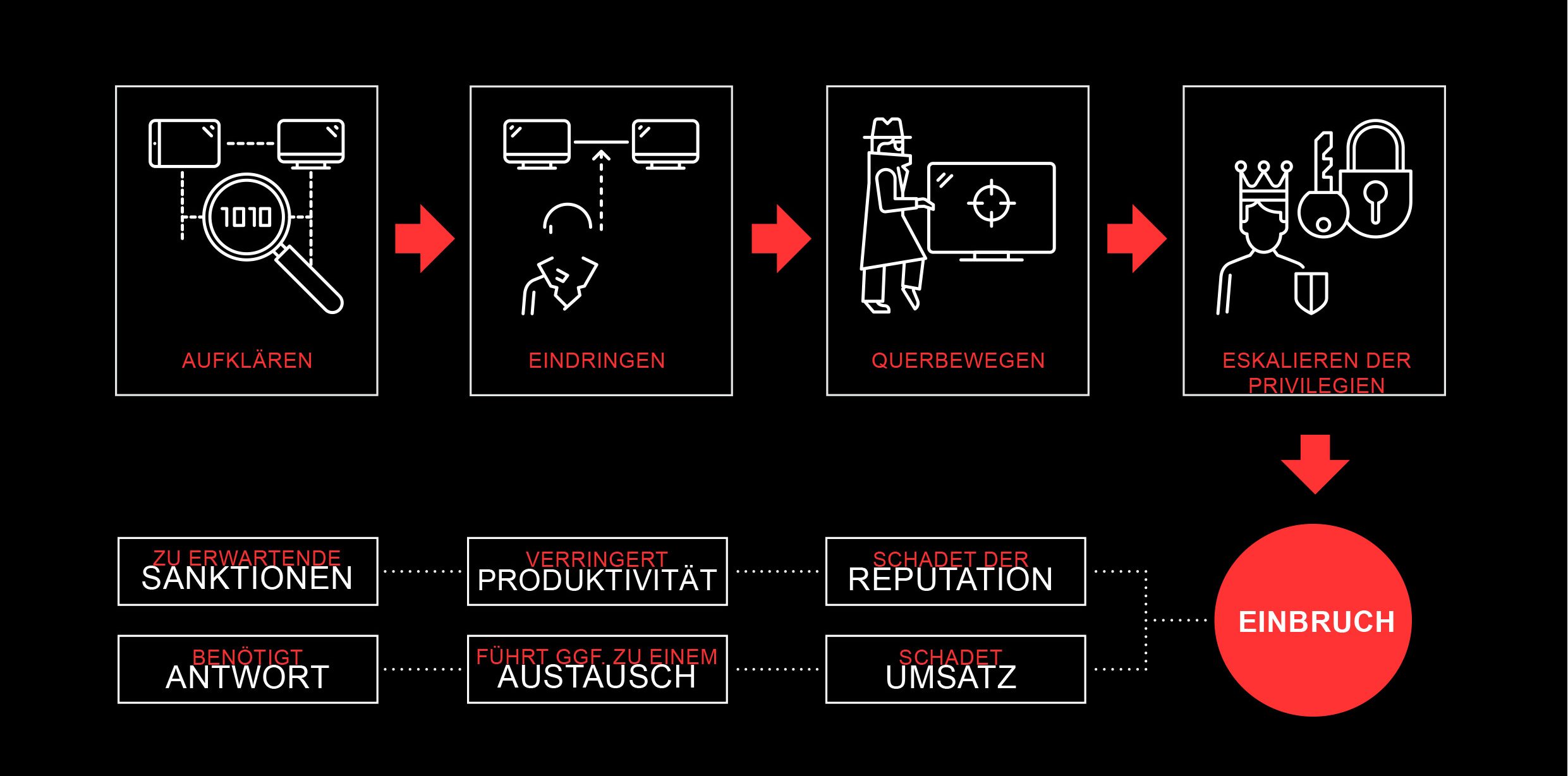

Die 5 Phasen einer Cyberattacke: Sichtweise des Angreifers

Cybersicherheit ist keine Aufgabe, die man einmal angeht und dann nie wieder anfasst. Cybersicherheit ist ein kontinuierlicher Prozess, der alles umfassen sollte, das Sie tun. Allerdings hat niemand die Ressourcen, wirklich alles perfekt durchzuführen. Deshalb sollte Ihr Ziel sein, sich stetig zu verbessern.

Die stetige Verbesserung beginnt damit, dass Sie die Risiken kennen und die Gefahrenlandschaft verstehen. Das bedeutet, Sie müssen Ihre Gegner verstehen, ihre Ziele und Motivation und natürlich, wie Angriffe ablaufen.

Stellen wir uns einen Fall vor, bei dem ein Unternehmen von einem Ausbruch von Ransomware betroffen ist. Eigentlich sieht sich das Unternehmen einer Attacke gegenüber, die finanzieller Natur ist, aber Ransomware wird genutzt, um die zielgerichteten Teile des Angriffs zu verschleiern. Das wahre Ziel sind die sensiblen Kundendaten.

Also: Was geschieht in jeder Phase der Attacke?

Phase 1: Aufklären

Zeitrahmen: Monate vor der Erkennung

Die erste Aufgabe der Angreifer ist es, potenzielle Ziele für ihre Mission zu identifizieren. Angreifer sind oftmals durch finanzielle Beweggründe motiviert oder den Zugang zu sensiblen Daten, sowie dadurch, wie sie einer Marke schaden können.

Die Angreifer beginnen damit, Informationen über das Zielunternehmen zu sammeln. Die Struktur lässt sich beispielsweise sehr einfach über LinkedIn oder über die Unternehmenswebsite herausfinden. Nächster Schritt ist die Lieferwege zu kartografieren, Gebäudepläne zu finden und Informationen zu den genutzten Sicherheitssystemen sowie verfügbaren Zugängen zu erlangen. Das kann sogar bedeuten, dass sie den Firmensitz besuchen, an einer Firmenveranstaltung teilnehmen – oder gar eine Sekretärin anrufen. Die Angreifer setzen eine gefälschte Firma auf, registrieren Domains und kreieren gefakte Profile, um sie für Social Engineering zu nutzen.

Sobald die Angreifer ausgelotet haben, welche Abwehrmechanismen ihnen bevorstehen, wählen sie ihre Waffe. Der ausgewählte Angriffsvektor ist oftmals unmöglich zu verhindern oder zu erkennen. Es kann sich um Zero-Day-Exploits, Spear-Phishing-Kampagnen oder sogar das Bestechen eines Angestellten handeln. Im Normalfall ist die Wirkung auf den normalen Geschäftsbetrieb minimal.

Dann sind die Angreifer bereit, ihren Angriffsplan umzusetzen.

Phase 2: Eindringen und Präsenz

Zeitrahmen: Monate vor der Erkennung

In der zweiten Phase einer Cyberattacke versuchen die Angreifer, in den Perimeter des Unternehmens einzudringen und einen Fuß in die Tür zu bekommen, um sich festzusetzen.

Die Angreifer haben unter Umständen Zugangsberechtigungen durch Spear-Phishing bekommen, haben valide Zugangsdaten genutzt, um in die Unternehmensinfrastruktur einzudringen und dann weitere Tools heruntergeladen, um die Umgebung zu infiltrieren. Das ist praktisch unerkennbar.

Es ist sehr typisch, dass das Zielunternehmen diese Attacke nicht erkennt und deshalb auch nicht reagieren kann. Selbst wenn die Angreifer erkannt werden, ist es unmöglich zu wissen, ob das eigene Unternehmen das endgültige Ziel ist. In der Praxis sind die Angreifer eigentlich immer erfolgreich.

Das erste Eindringen wird jetzt zu einem langfristigen Remote Access in die Umgebung des Unternehmens ausgebaut.

Phase 3: Querbewegen

Zeitrahmen: Monate oder Wochen vor Erkennung

Sobald die Angreifer eine Verbindung zum internen Netzwerk hergestellt haben, versuchen sie, weitere Systeme und User Accounts zu kompromittieren. Das Ziel ist nun, die eigene Präsenz zu festigen und die Systeme zu identifizieren, die die Zieldaten beinhalten.

Die Angreifer durchsuchen die File Server, um Passwortdateien und andere sensible Daten zu finden und kartografieren das gesamte Netzwerk, um die Zielumgebung zu identifizieren.

Dabei ahmen die Angreifer oftmals einen authorisierten Nutzer nach. Deshalb ist es so schwierig, den Eindringling in dieser Phase zu erkennen.

Phase 4: Eskalieren der Privilegien

Zeitrahmen: Wochen oder Tage vor der Erkennung

Die Angreifer versuchen jetzt zu erkennen, welchen Level an Sicherheitsfreigaben sie erreichen müssen, um die eigenen Ziele zu erreichen. Sie haben Kontrolle über Zugangskanäle und Zugangsberechtigungen, die sie in den vorigen Phasen zusammengetragen haben.

Schließlich bekommen die Angreifer Zugriff auf die Zieldaten. Mailserver, Dokumentenmanagementsysteme und Kundendaten sind kompromittiert.

Phase 5: Abschluss der Mission

Zeitrahmen: Tag Null

Die Angreifer erreichen die finale Phase der Mission. Sie extrahieren die Kundendaten, hinter denen sie her waren, korrumpieren kritische Systeme und unterbrechen operative Aspekte des Unternehmens. Dann zerstören sie alle Beweise mit Hilfe von Ransomware.

Die Kosten für das Unternehmen steigen exponentiell wenn die Attacke nicht abgewehrt wird.

In diesem Beispiel wurde das Ziel bereits erfüllt bevor es überhaupt zu einer Erkennung kam. Das ist typisch. Datenlecks sind sehr schwer zu erkennen, da die Angreifer leicht verfügbare Tools und legitime Zugangsberechtigungen nutzen.

Deshalb müssen Sie immer auf der Hut sein. Mit Cybersicherheit ist man niemals fertig.

Dieses fiktionale Beispiel basiert auf den Erfahrungen aus echten Fällen und den Erfahrungen unserer White Hat Hacker. Ein F-Secure Red Team Test ist eine Übung, die einem die Augen öffnet und erkennen lässt, wie gut ein Unternehmen im Bereich der Cybersicherheit und Schutz aufgestellt ist, weil diese Fähigkeiten genau so getestet werden, wie echte Hacker angreifen würden.

Schauen Sie sich das Video zu Red Teaming an, um mehr zu erfahren:

Kategorien