Evil Maid Attacken – wenn die Putzfrau den PC hackt

„Evil Maid“-Attacken werden immer wieder erwähnt, wir etwa hatten sie zuletzt als Beispiel, wie sich die von unseren Forschern gefundene Schwachstelle in Intel AMT ausnutzen lässt. Doch was genau steckt hinter diesem Angriff? Ist es eine Geheimorganisation von Putzpersonal, die zugleich Industriespionage betreiben? Die Wahrheit ist etwas einfacher, aber nicht weniger gefährlich.

Der Begriff Evil Maid wurde 2009 von Joanna Rutkowska geprägt. Sie beschreibt eine Attacke auf ein Endgerät (etwa Laptop oder PC), bei der der Angreifer Zugang zum Gerät hat und diesen ausnutzt, um Unfug zu treiben. Das kann beispielsweise ein Ausbau der Festplatte sein, das Aufspielen von illegaler Software, die Installation eines Keyloggers oder, wie im Film Hackers von 1995, eines Netzwerk-Taps der eine Hintertür ins Firmennetz ermöglicht.

Eine Evil Maid muss dabei nicht zwingend eine Putzfrau sein: Ein neugieriger Mitbewohner, ein verärgerter Kollege, ein Portier im Hotel oder ein Penetration Tester können darunter fallen. Eben jeder, der Zugang zum Gerät und etwas Böses im Sinn hat.

Wie läuft eine Evil-Maid-Attacke ab?

Der Angriff ist eigentlich recht simpel und lässt sich anhand eines Beispiels gut erklären: Nehmen wir an, Sie sind auf Geschäftsreise. Sie haben einen erfolgreichen Tag hinter sich, konnten bei mehreren Kunden Interesse für das neue Produkt ihrer Firma wecken. Sie sind im Hotelzimmer und tragen dort die Kundendetails in ihren Laptop ein – der gleiche Laptop, auf dem die vertraulichen Präsentationen des noch nicht öffentlich vorgestellten Produkts sind. Nach getaner Arbeit gehen Sie mit Geschäftspartnern essen. Dazu brauchen Sie keinen PC, also bleibt das Gerät im Zimmer. Sie klappen es zu, machen das Licht aus und ziehen die Tür zu.

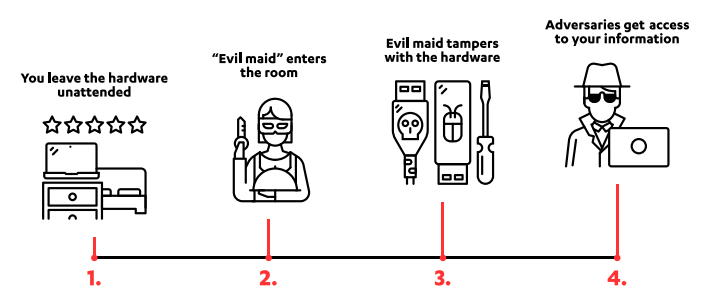

So läuft ein Evil-Maid-Angriff ab.

Jetzt wird die Evil Maid aktiv. Ein Konkurrent oder ein vermeintlicher Geschäftspartner hat den Nachtportier bestochen und sich eine Schlüsselkarte für ihr Zimmer machen lassen. Er öffnet die Tür, schraubt Ihren Laptop auf, kopiert die Festplatte und setzt alles wieder zusammen. Anschließend bootet er den PC und nutzt eine Lücke in der Intel AMT Management-Funktion, um sich eine Hintertür einzurichten. Solange der Angreifer und Sie sich im gleichen WLAN aufhalten, kann der Datendieb nun auf den Laptop zugreifen und sich über den VPN sogar ins Netzwerk Ihrer Firma eindringen. Es bleiben weder optische Spuren noch installierte Malware zurück.

Die Umgebung kann sich dabei ändern, das Szenario bleibt immer gleich: Eine Person, die vielleicht legal Zugang hat, missbraucht ihre Position, um an Daten im Zielgerät zu kommen.

So schützen Sie sich

Es gibt mehrere Abwehrmethoden, idealerweise greifen mehrere davon ineinander. Wie in den meisten Fällen sollte Sicherheit als Prozess und nicht als abgeschlossene Handlung gesehen werden.

- Lassen Sie Ihre wichtigen Geräte nicht aus den Augen. Das gilt besonders für USB-Sticks oder tragbare Festplatten, aber auch für Notebooks, Tablets usw. Ihre Daten sollten Sie wir Bargeld behandeln und bei sich tragen. Der Hotel-Safe mag zwar einfache Gegenspieler abhalte, allerdings kann auch er meist vom Personal einfach geöffnet werden.

- Setzen Sie auf Verschlüsselung. Wo immer möglich sollten Sie Laptop, Smartphone und externe Speicher verschlüsseln. Je mehr Hürden Sie Gegnern in den Weg stellen, desto schwerer wird es für diese, an Daten zu gelangen. Eine Verschlüsselung hilft auch dann, wenn der Laptop oder USB-Stick verloren gehen oder gestohlen werden. Bereits die in Windows und Mac OS integrierten Funktionen wie Bitlocker und FileVault bieten gute Sicherheit bei minimalen Eingriff in den Nutzerkomfort.

- Misstrauen Sie fremden USB-Sticks. Egal ob Sie einen Stick finden oder auf einer Messe geschenkt bekommen, gehen Sie zunächst davon aus, dass der Stick bösartig ist. Es gibt ausgefuchste Hacking-Toolkits, die wie ein normaler Speicher-Stick aussehen, aber innerhalb von Sekunden den PC übernehmen können. Ebenso ist es möglich, dass ein vermeintlich verlorener Speicher statt sensibler Daten getarnte Malware enthält. Finger weg davon.

- Fahren Sie Ihr System herunter. Die Verschlüsselung kann nur dann richtig aktiv werden, wenn das System heruntergefahren ist. Im Stand-By-Modus besteht immer die Gefahr, dass wichtige Daten im Zwischenspeicher liegen oder sich die Kennworteingabe umgehen lässt. Aktuelle Systeme sind zudem so flink, dass ein Neustart fast ebenso schnell ist wie ein Aufwachen aus dem Stand By.

Noch mehr Details zur Evil Maid Attacke und wie sich Privatpersonen oder Firmen schützen können haben wir in unserem kostenlosen PDF „F-Secure’s Guide to Evil Maid Attacks“ zusammengestellt.

Kategorien