IT-Bedrohungen sind divers

IT-Bedrohungen und –Angriffe sind mehr als das.

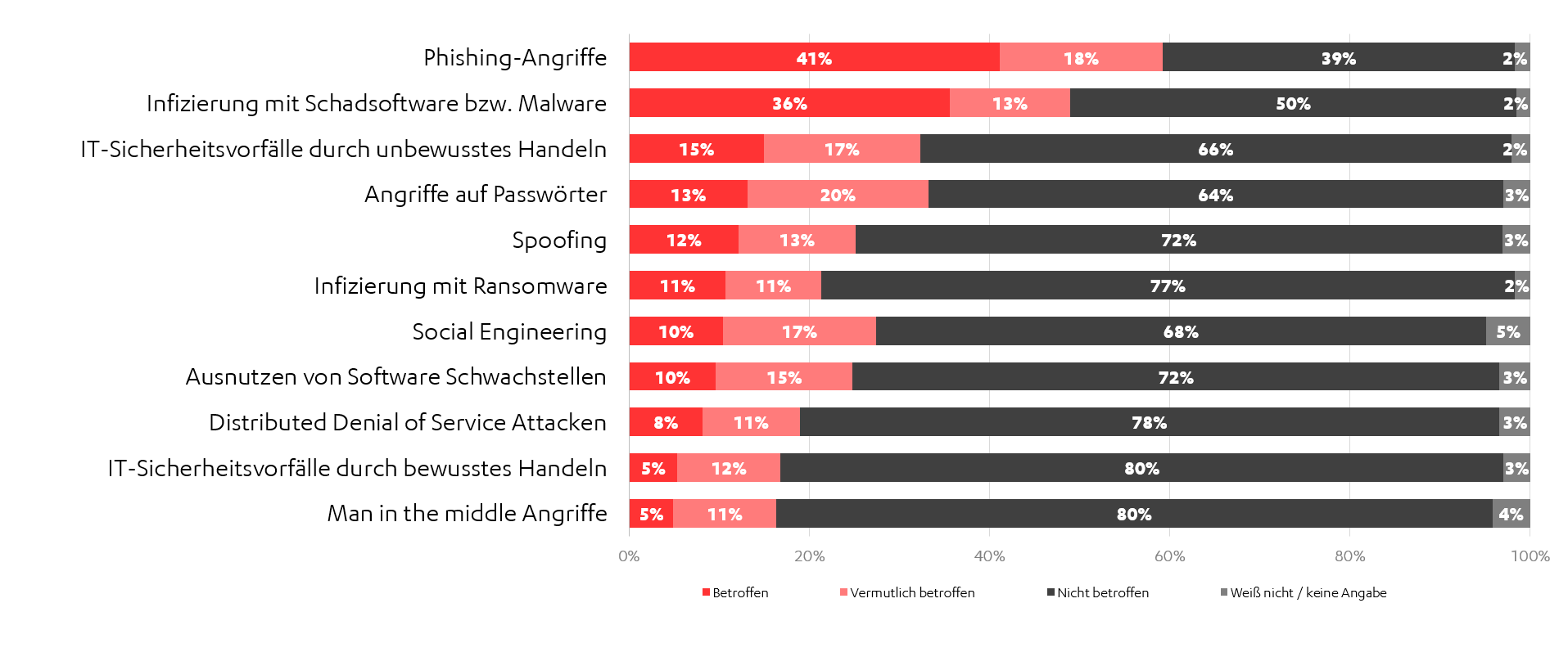

Eine aktuelle Umfrage der Bitkom, die im Auftrag von F-Secure erstellt wurde, zeigt, wie verschieden die Attacken auf Unternehmen sind. Wir wollten wissen, von welchen digitalen Zwischenfälle Unternehmen ausgesetzt waren. Dabei waren Phishing-Angriffe mit am häufigsten vertreten, gefolgt von der Infektion mit Schadsoftware sowie allgemeine IT-Sicherheitsvorfälle.

Verantwortliche müssen sich darüber klar sein, dass etwa Phishing oder Social Engineering nie Attacken zum Selbstzweck sind. Vielmehr geht es darum, Informationen und Zugangsdaten zu erlangen, die in weiteren gezielten Angriffen gegen das Unternehmen genutzt werden können.

Moderne Angriffe laufen in mehreren Phasen ab. Sie enden auch nicht damit, dass Schadsoftware installiert oder einzelne Dateien gestohlen werden. Es geht Angreifern vielmehr darum, einen dauerhaften Zugang zum Unternehmensnetzwerk zu erhalten. Dabei sind sie durchaus kreativ: Drucker und IoT-Geräte etwa bieten genügend Funktionen und Rechenleistung, damit sich Hacker dort einnisten und von dort aus andere Geräte im Netzwerk angreifen können. Zudem werden sie bei Updates gerne übersehen. Im schlimmsten Fall säubern Admins nach einer entdeckten Attacke die Desktops und Server, übersehen aber das eigentliche Einfallstor – und sind nach kurzer Zeit wieder infiziert.

Sicherheitsprozess statt einzelner Aktion

Versierten Angreifern kann und muss man das Leben so schwer wie möglich machen. Unsere Antwort darauf ist Live Security, ein Ansatz, der in vier Komponenten 360 Grad der IT-Sicherheit abbildet. Die Kombination aus Vorhersage, Verhindern, Erkennen und Reagieren sorgt dafür, dass Angriffe erkannt und vorab geblockt oder in ihrem Ausmaß reduziert werden können.

Bei so einer Strategie müssen Mensch und Maschine ineinandergreifen. So lassen sich die jeweiligen Stärken stützen und potentielle Schwachstellen ausgleichen. Ein gutes Beispiel dafür ist F-Secure Rapid Detection Service, RDS. Der Dienst wird von F-Secure betrieben und hat Sensoren im jeweilgen Netzwerk der Firma. Sobald diese ein verdächtiges Verhalten aufspüren, checken IT-Security-Profis im F-Secure Rechenzentrum diese Meldung und alamieren innerhalb von 30 Minuten den jeweils Zuständigen im betrofnnen Unternehmen. Das Reaktionsszentrum ist dabei rund um die Uhr jeden Tag im Jahr besetzt.

Eine „abgespeckte“ Version davon ist F-Secure EDR. Diese Lösung bietet die gleichen technischen Komponenten wie RDS, wird aber komplett im Unternehmen betrieben. Das bedeutet, dass die IT-Profis in der Firma den Alarm direkt erhalten und sich selbst ein Bild machen können. RDS und EDR achten dabei besonders auf das Verhalten einzelner Nutzer. Ein Beispiel ist etwa das Öffnen der Windows PowerShell und das Ausführen von Kommandos: Während das auf dem Rechner eines Admins oder eine Software-Entwicklers normal ist, löst eine solche Aktion auf dem Rechner eines Buchhalters einen Alarm aus.

RDS und EDR sind nur zwei Beispiele, wie sich Unternehmen auf aktuelle und künftige Bedrohungen besser vorbereiten können. Im gleichen Zug, wie Firmen immer digitaler werden, müssen die Abwehr und die Reaktion auf digitale Bedrohungen zunehmen. Das Konzept von „Wir installieren Lösung X und sind sicher“ ist längst überholt. Stattdessen muss IT-Sicherheit zum Prozess werden, in dem kontinuierlich überprüft, gelernt und verbessert wird.

Dieser Beitrag ist Teil unserer Serie über moderne IT-Sicherheit. Im ersten Teil beschäftigen wir uns mit der Aussage, warum Anti-Virus alleine nicht mehr reicht. Teil Zwei dreht sich darum, wie sich Bedrohungen und Angriffe besser vorhersagen lassen.

Kategorien