Was steckt im Rucksack eines Profi-Hackers?

Tom Van de Wiele bricht in Unternehmen ein. Nicht nur digital, sondern auch direkt vor Ort. Egal ob es um den Zugang zu Daten, dem Serverschrank oder dem Vorstandsbüro geht, er und sein Team haben bislang eine hundertprozentige Erfolgsquote. Und das ganz legal, denn er gehört zum F-Secure Red Team, einem Angebot für Unternehmen, dass die bestehende Sicherheit abklopft. So, wie es ein echter Angreifer tun würde.

Tom ist ein Ethical Hacker, ein Penetration Tester. In unserem englischen Podcast, der Cyber Security Sauna, plaudert er aus seinem Alltag. Parallel dazu führte er auf der Webseite reddit eine sogenanntes AMA durch. Bei diesem Format, ausgesprochen Ask me Anything, können die Nutzer der Webseite Fragen stellen, die der Beitragsstarter dann beantwortet. Tom erhielt mehr als 3000 Kommentare, Nutzer wollten etwa wissen, ob er schon einmal Probleme mit der Polizei hatte, wie er zu seinem Job kam und was das seltsamste war, dass er bei einem Einbruch gesehen hatte.

Und es gab noch eine Frage: Was steckt in seinem Rucksack?

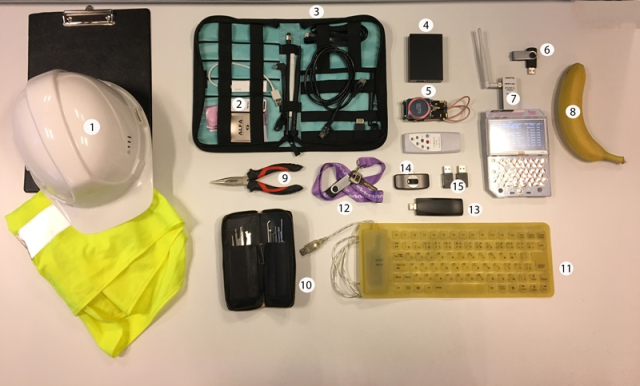

Wie die meisten Hacker (egal auf welcher Seite) hat sich Tom im Laufe der Zeit ein umfangreiches Kit zusammengestellt. Neben technischen Gadgets stecken dabei einige auf den ersten Blick unerwartete Dinge mit darin. Für unseren Blog gibt er einen kleinen Blick hinter die Kulissen:

1: Klemmbrett, Leuchtweste, Helm oder andere Kleidung, die für die jeweilige Umgebung und seinen Pretext (also die Person, die er darstellt) passt;

2: Ethernet-USB-Adapter und WLAN-Adabter, um sensible Daten zu stehlen (siehe auch Punkt 4);

3: Ethernet- und andere Kabel;

4: Netzwerk-Endpunkte, die unter der Kontrolle des F-Secure-Teams stehen und sich in Zielnetzwerke integrieren lassen. So kann das Team später aus dem Internet in private LANs eindringen;

5: Proxmark3 (oben) und spezielles Werkzeug (unten, in weiß) um RFID/NFC basierte Zugangskarten auszulesen und zu klonen;

6: Eine angepasstes „RubberDucky“: Diese Geräte geben sich am PC als Tastatur oder Maus aus und können innerhalb von wenigen Sekunden bösartige Programme aufspielen – einfach, indem sie am Zielsystem eingesteckt werden. Sie eignen sich auch für Brute-Force-Attacken auf Kennwörter, zumindest, wenn diese schwach sind;

7: Mini-Computer „PocketCHIP“ mit WLAN-Antennen, um schnell einen bösartigen WLAN Access Punkt zu erstellen. Der Computer bringt zahlreiche Angriffsprogramme mit, diese können etwa WLAN-Zugangsdaten auslesen oder Man-in-the-Middle-Attacken durchführen. Dazu gehört ein Akku-Pack, diese ist aber nicht im Bild;

8: Eine Banane. Sie dient bei Fotos als Skala und um damit im Gebäude herumzugehen. Wer etwas trägt, gilt normalerweise nicht als verdächtig, sondern „gehört“ irgendwie dazu;

9: Zangen, Schraubendreher und anderes Werkzeug, mit dem sich bestimmte Schlösser oder Zugangssperren (etwa die von Server-Racks) umgehen lassen;

10: Ein Dietrich-Set, um Schlösser zu knacken. Nicht im Bild sind eine Picking-Pistole sowie Schlagschlüssel und Jiggler-Keys;

11: Eine faltbare Tastatur;

12: Ein Schlüsselanhänger mit Schlüssel und einem USB-Laufwerk. Auf diesem sind gefälschte Dokumente gespeichert, die ein potentieller Finder interessant genug findet, um sie zu öffnen. Der Trick: Die Dokumente sind in Wirklichkeit spezielle Malware, die den jeweiligen Computer infizieren (aber keinen Schaden anrichten). Diese Schlüssel werden absichtlich an interessanten Orten (etwa dem Parkplatz oder dem Raucherbereich) „verloren“, in der Hoffnung, dass sie ein Mitarbeiter findet und am eigenen rechner einsteckt;

13: Die „LAN Turtle“, ein spezielles Hacking Tool für Netzwerk-basierte Angriffe;

14: Eine FLIR-Kamera, die sich auf Smartphones aufstecken lässt. Sie zeigt Wärmesignaturen an und wird beispielsweise genutzt, um ein Zugangs-Pad zu fotografieren, nachdem es ein Mitarbeiter genutzt hat. Durch die Wärme der Finger ist auf dem Bild zu sehen, welche Tasten gedrückt wurden – und das bis zu einer Minute nach der Eingabe;

15: USB Keyloger mit WLAN-Funktion. Damit können die Angreifer von außerhalb des Gebäudes verfolgen, was da am Rechner eingegeben wird. In Kombination mit den Produkten aus Punkt 4 ist das sogar über das Internet möglich;

Die meisten Werkzeuge aus Toms Arsenal lassen sich einfach aus dem Internet bestellen oder im Laden kaufen. Gerade bei der Software hat das Team aber umfangreiche Verbesserungen und Anpasungen vorgenommen. Den in den Standard-Ausführungen werden die Programme von Sicherheitssystemen sofort erkannt und blockiert (zumindest sollten sie es).

Wie wird man Pentester/Ethical Hacker?

Obwohl es auf dem Jobmarkt zahlreiche Stellen für Sicherheitsspezialisten gibt, existiert keine formelle Ausbildung dafür. Tom selbst hat als System Administrator angefangen und sich immer weiter in Sicherheitsthemen fortgebildet. Für ihn gehört es zu den wichtigsten Punkten, dass man sich ständig weiterbildet. Dazu kommt eine natürliche Neugier, wie Produkte funktionieren: Man sollte ein paar Programmiersprachen lernen und gerne Dinge auseinandernehmen. In diesem englischen Beitrag gibt er 21 Tipps für Leute, die in diesem Bereich starten möchten.

In Deutschland ist Penetration Testing ein Beruf für Quereinsteiger. Zwar gibt es viele Institute, die mehr oder weniger kostenspielige Fortbildungen anbieten. Richtig erfolgreich wird man aber wohl erst, wenn man praktische Erfahrung sammelt. Fundierte Kenntnisse im IT-Bereich, gerade im Sicherheitsumfeld, sind aber oft wichtiger als Zertifikate oder Zeugnisse. Wobei ein Bereich auch in Toms Liste essentiell ist: Always keep it legal – bleiben Sie auf der richtigen Seite des Gesetzes.

Kategorien