Was wir von WannaCry und NotPetya gelernt haben

In weniger als zwei Monaten hat die Welt zwei Wellen an Ransomware erlebt, die rund um den Globus Rechner infiziert haben. Wir sprechen natürlich von WannaCry und NotPetya/Petya/EternalPetya. Es sind zwar unterschiedliche Malware-Familien, dennoch lassen sich Schlüsse für die Zukunft ableiten.

Beide Ransomware-Varianten waren auch deswegen so erfolgreich, weil sie die Taktiken von Netzwerk-Würmern angeeignet haben. NotPetya etwa sucht gezielt nach administrativen Zugangsdaten und nutzt Windows-Admin-Tools wie PsExec. Beide verschlüsseln Dateien und verlangen ein Lösegeld. Beide waren aber so fehlerhaft programmiert, dass sie relativ einfach gestoppt werden konnten.

Auf der anderen Seite waren beide Schädlinge so clever aufgebaut, dass hinter ihnen auch staatliche Stellen stecken könnten. Sie nutzen Windows-Exploits der NSA, die erst Anfang des Jahres Publik wurden und gingen gezielt auf Schwachstellen in Windows los. Zusätzlich lag der Schwerpunkt der Angriffe auf Unternehmen, Firmen wie Maersk oder die Deutsche Bahn waren aktiv davon betroffen.

Daher ist klar: „Firmen können sich auf deutlich mehr Würmer einstellen“, sagt Andy Patel von den F-Secure Labs. Der Erfolg der Kampagnen ruft Nachahmer auf den Plan, entsprechend sollten sich IT-Abteilungen vorbereiten.

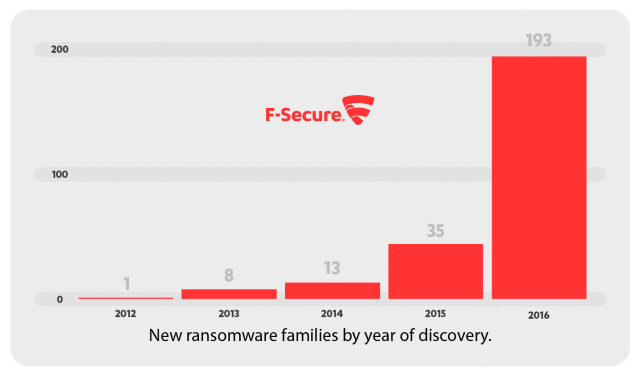

Aber auch normale PC-Nutzer werden sich warm anziehen müssen. Den die Anzahl der Ransomware-Schädling explodiert geradezu. Sahen wir 2015 noch 35 verschiedene Familien waren es 2016 schon 193 – Tendenz stark steigend.

Wie kam es zu diesem Zuwachs, wie konnte sich Ransomware so schnell zum Liebling der Kriminellen entwickeln? Hier ist eine Erklärung und wie Sie sich vor solchen Attacken schützen.

Bitcoin hat alles verändert

Cyberkriminelle haben es schon immer auf Anwender abgesehen. Es ist deutlich einfacher, von diesen Geld zu erpressen als etwa eine Bank auszurauben. Lange wurde dafür Scareware eingesetzt – Malware, die das Opfer erschrecken und zur Zahlung eines Geldbetrags bringen sollte. 2013 machte etwa der „GEMA Trojaner“ Schlagzeilen. Dieser gaukelte dem Opfer vor, das auf dem Rechner urheberrechtlich geschützte Inhalte lagerten, nur durch Zahlung einer Mahngebühr könne man eine Anzeige abwenden. Diese sollte per Paysafecard, Western Union Überweisung oder ähnliches gezahlt werden – für die Kriminellen einen riskante und fehleranfällige Art um abzukassieren.

Mit Bitcoins änderte sich das alles. Die digitale Währung bietet dem Nutzer einen gewissen Grad an Anonymität und macht es einfach, gestohlenes Geld zu waschen. „Wir sehen nur, dass jemand Geld von einer Adresse an eine andere schickt. Die Adressen sind lange Abfolgen von Nummern und Buchstaben, sie sehen komplett zufällig aus“, sagt Mikko Hyppönen, der F-Secure Chief Research Officer. „Entsprechend wurde Bitcoin schnell von den Kriminellen entdeckt. Zunächst im Verkauf von illegalen Drogen. Hier möchte niemand seine Kreditkartendaten hinterlegen. Diese Daten führen auf den Käufer zurück, Bitcoins machen das nicht.“

Mit dieser neuen Bezahltechnik wechselten auch die Kriminellen die Taktik. Scareware gibt es heute kaum noch, Ransomware steigt dagegen massiv an. „Ransomware gab es schon lange. Mit Bitcoins und anderen Crypto-Währungen wurden sie aber zum Megatrend.“

Updates sind wichtig

Fehler sind in Software unvermeidbar. Und selbst wenn Google, Microsoft, Apple und andere ihre Update-Zyklen erhöhen oder alte Software einstellen, staatliche Stellen sind ebenfalls aktiv. Sie finden und horten Schwachstellen, die anschließend in eigene Angriffsprogramme für ihre Dienste einfließen. WannaCry nutze eine Angriffsmethode, die von der NSA entwickelt wurde und nur durch einen Hack im öffentlichen Netz landete. Ein Patch für die Schwachstelle war beim Ausbruch der Malware bereits seit Wochen verfügbar – allerdings wurde er scheinbar nicht flächendeckend ausgerollt, zudem war er nicht für Windows XP erhältlich, das offiziell nicht mehr unterstützt wurde.

Seit der Infektionswelle hat Microsoft zwar auch seine alten Systeme gepatcht – allerdings werden Staaten deswegen ihren Ansatz für digitale Spionage nicht ändern. Sie werden weiterhin digitale Waffen über die Sicherheit der Computersysteme stellen. Das bedeutet, dass weitreichende Schwachstellen nicht geschlossen werden, oder erst dann, wenn sie für den jeweiligen Dienst nicht mehr interessant sind.

Für Anwender und Firmen bedeutet dass, das Updates wichtiger denn je sind. Patches sollten schnellstmöglich eingespielt werden – nicht nur für das Betriebssystem, sondern auch für Browser, Flash etc. Und es erstreckt sich auch auf mobile Geräte wie etwa Smartphones und Tablets.

Wir brauchen mehrere Schutzebenen

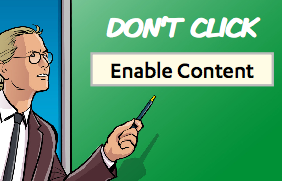

WannaCry hat Firmen gezeigt, wie wichtige es ist, die Computersysteme in verschiedene Bereich zu unterteilen. Bei einem solchen Ansatz fällt es Malware schwer, alle Systeme zu infizieren. Zudem müssen Anwender weiter sensibilisiert werden und benötigen Schutz vor bösartiger Malware oder Fehlern. Eine Ransomware erfordert normalerweise zwei Klicks vom Nutzer: Das Öffnen eines E-Mail-Anhangs und auf die Schaltfläche „Inhalte aktivieren“ in Microsoft Office.

Letzteres ist etwas, dass Sie NIEMALS tun sollten.

Schutzprogramme wie F-Secure TOTAL schützen vor genau diesen Fehlern. Unsere Produkte haben sowohl WannaCry und NotPetya direkt geblockt, auch wenn das nicht alle Anti-Malware-Programme geschafft hatten.

Die DeepGuard-Funktion in F-Secure-Produkten schützt Sie als Anwender durch eine Verhaltensanalyse der verdächtigen Programme. So werden auch neue Bedrohungen erkannt und effektiv gestoppt. Um diese Art von vielschichtiger Sicherheit zu umgehen, müssen Kriminelle extrem gut ausgestattet sein oder auf die Ressourcen eines einflussreichen Staates zugreifen können.