La debilidad del firmware en notebooks modernos deja al descubierto las claves de encriptación

Expertos advierten que las medidas de seguridad actuales no son suficientes para proteger los datos en computadores portátiles perdidos o robados

Consultores del proveedor de seguridad cibernética F-Secure han descubierto una debilidad en las computadoras modernas que los cíbercriminales pueden aprovechar para robar claves de encriptación y otra información sensible. Los expertos advierten tanto a los vendedores de PC como a los usuarios que las medidas de seguridad actuales no son suficientes para proteger los datos en notebooks perdidos o robados.

Los hackers necesitan tener acceso físico al computador antes de que puedan explotar esa debilidad. Sin embargo, el Consultor Principal de Seguridad de F-Secure, Olle Segerdahl, dice que una vez logrado, un ciberdelincuente puede realizar el ataque con éxito en aproximadamente solo 5 minutos.

Por lo general, las organizaciones no están preparadas para protegerse contra un atacante que está en posesión (física) de un computador de una empresa. Asimismo, cuando se tiene un problema de seguridad en los dispositivos de los principales proveedores de PC, como lo ha descubierto mi equipo de trabajo, se debe suponer que muchas empresas tienen también algún tipo de debilidad en su seguridad, de la que no están al tanto o preparadas para enfrentar “, agrega Segerdahl.

Esta debilidad del sistema permite a los atacantes con acceso físico a un computador realizar un ataque de arranque en frío, un ataque conocido por los hackers ya desde el 2008. Los ataques de arranque en frío implican reiniciar un computador sin seguir un proceso de apagado adecuado y luego recuperar datos que permanecen brevemente accesibles en el RAM después de haberse apagado.

Los computadoras portátiles modernos suelen sobreescribir la memoria RAM específicamente para evitar este tipo de ataques. Sin embargo, Segerdahl y su equipo han descubierto que hay una forma de desactivar la sobrescritura y volver a habilitar el conocido ataque de arranque en frío.

“Se necesitan algunos pasos adicionales en comparación con el clásico ataque de arranque en frío, pero es posible en el caso de todas los notebooks que hemos estudiado. Dado que este tipo de amenaza se da en escenarios donde los dispositivos han sido robados o obtenidos ilícitamente, el cibercriminal tiene además mucho tiempo para ejecutar este tipo de acciones”, explica Segerdahl.

Estos ataques son posibles gracias a que las configuraciones de firmware que rigen el comportamiento del proceso de arranque no están protegidas contra la manipulación de un atacante físico. Usando una simple herramienta de hardware, un atacante puede reescribir el chip de memoria no volátil que contiene estas configuraciones, desactivar la sobrescritura de memoria y permitir así el inicio desde dispositivos externos. Entonces, el ataque de arranque en frío puede llevarse a cabo simplemente iniciando un programa especial desde un dispositivo USB.

“Debido a que los ataques funcionan en el caso de notebooks utilizados por empresas, éstas no tienen cómo saber con certeza si sus datos están seguros en el caso de que un computador se pierda”. Preocupante es también el hecho de que el 99 por ciento de los notebooks de una compañía contienen claves o credenciales de acceso a redes corporativas, brindándole a los atacantes una forma consistente y confiable de comprometer objetivos corporativos “, advierte Segerdahl.

“Debido a que los ataques funcionan en el caso de notebooks utilizados por empresas, éstas no tienen cómo saber con certeza si sus datos están seguros en el caso de que un computador se pierda”. Preocupante es también el hecho de que el 99 por ciento de los notebooks de una compañía contienen claves o credenciales de acceso a redes corporativas, brindándole a los atacantes una forma consistente y confiable de comprometer objetivos corporativos “, advierte Segerdahl.

“No hay una solución fácil para este problema, es un riesgo que las compañías tendrán que solucionar por sí mismas”.

El experto de F-Secure ha compartido los resultados de su investigación con Intel, Microsoft y Apple para ayudar a las empresas proveedoras de computadores a mejorar la seguridad de equipos actuales y futuros.

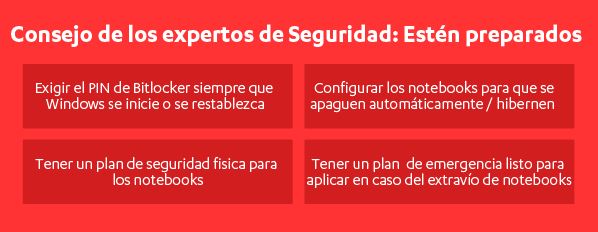

Debido a que Segerdahl no espera una solución inmediata de la industria en un futuro cercano, recomienda a las compañías que se preparen para estos ataques. Una forma es configurar los computadores portátiles para que se apaguen automáticamente / hibernen en lugar de entrar al modo de suspensión y exigir a los usuarios que introduzcan el PIN de Bitlocker en cualquier momento que Windows se inicie o se restablezca.

También es importante el educar a los empleados de una compañía, especialmente a los ejecutivos y aquellos que viajan, sobre ataques de arranque en frío y amenazas de este tipo. Asimismo, plantea que los departamentos de TI deben tener un plan de emergencia listo para aplicar en caso del extravío de notebooks.

“Una respuesta rápida que invalide credenciales de acceso hará que los computadores portátiles robados sean poco valiosos para los hackers. Los equipos de seguridad de TI y de respuesta a incidentes deben ensayar este tipo de situaciones y asegurarse de que los empleados de la empresa notifiquen a TI inmediatamente en el caso de que un notebook se pierda o haya sido robado “, aconseja Segerdahl.

“Entrenamientos ante este tipo de eventualidades son mejores que asumir que los dispositivos no pueden verse físicamente comprometidos por cibercriminales, porque obviamente ese no es el caso”.

Para más información

F-Secure Blog Post: The Chilling Reality of Cold Boot Attacks

Microsoft’s Documentation on Bitlocker Countermeasures

Categorías