Ransomware : la fin de l’âge d’or ?

Selon une étude menée par la société de télécommunication australienne Telstra, environ 57% des entreprises de la zone Asie-Pacifique ayant subi une infection par ransomware auraient payé la rançon.

Une autre enquête plus récente menée par CyberEdge dans 17 pays et 19 secteurs est moins alarmiste : 38,7% auraient payé la rançon. Mais qu’elles aient payé ou non, 27,6% d’entre elles n’ont pas retrouvé leurs données.

Parce qu’elles ne peuvent pas se permettre de perdre leurs données : obligations légales, business porté par les systèmes d’information, réputation… les entreprises sont des cibles de premier choix pour les pirates.

Avec de tels enjeux, elles sont prêtes à payer des montants bien plus élevés que les particuliers. Le record aura été un million de dollars payés par un hébergeur sud-coréen, infecté par une variante d’Erebus sur Linux. Il s’agit là d’une exception ; la moyenne se situe davantage aux alentours de 10 000 dollars.

Ransomware : le climax a été atteint en 2017

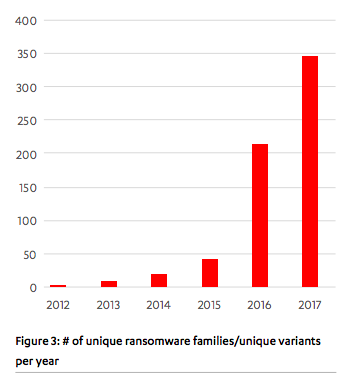

Bien que les ransomware existent depuis 1989, leur nombre a augmenté régulièrement ces dernières années, tant en nombre de familles qu’en nombre d’attaques.

En 2012, on ne recensait qu’un seul type de ransomware tandis qu’en 2016, 200 nouvelles familles ou variantes uniques sont apparues. La tendance se poursuit en 2017 avec l’émergence de 343 nouveaux types de ransomware, une augmentation de 62% !

La raison de cette envolée ? La mise à disposition de kits prêts à l’emploi – des ransomware-as-a-service – à destination de pirates peu expérimentés qui reversent par la suite un pourcentage sur les rançons.

Certaines caractéristiques de ces familles ou variantes uniques rendent les attaques plus ou moins efficaces. Par exemple, certains inciteront les victimes à payer rapidement en posant une deadline (Cryptomix), d’autres tels que Jigsaw ou BitKangoroo, effaceront à intervalles réguliers certaines données pour donner un caractère d’urgence au paiement. Les ransomware les plus performants ont rapporté des millions ou des centaines de millions de dollars aux cyber criminels.

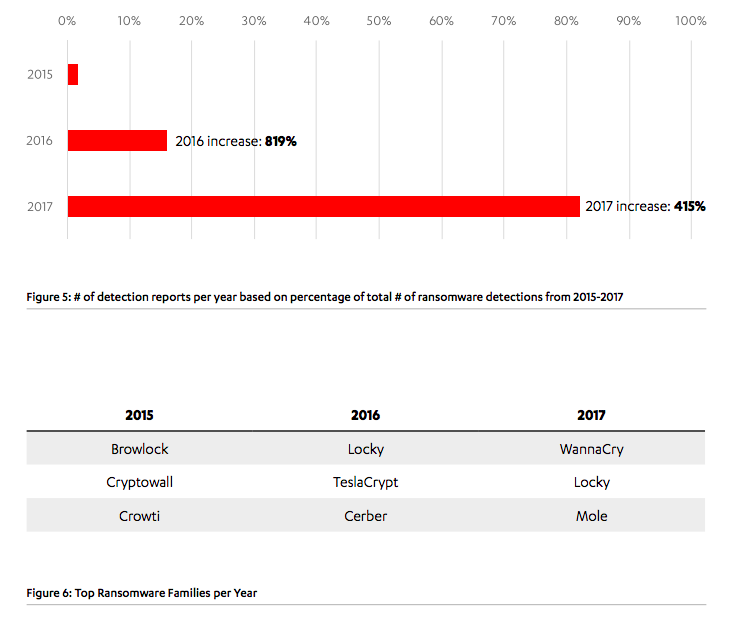

En ce qui concerne le nombre d’attaques en volume, le rapport du laboratoire F-Secure, montre que la détection d’attaques a également explosé entre 2015 et 2017, avec toujours en point culminant l’année 2017 : +415% comparé à 2016.

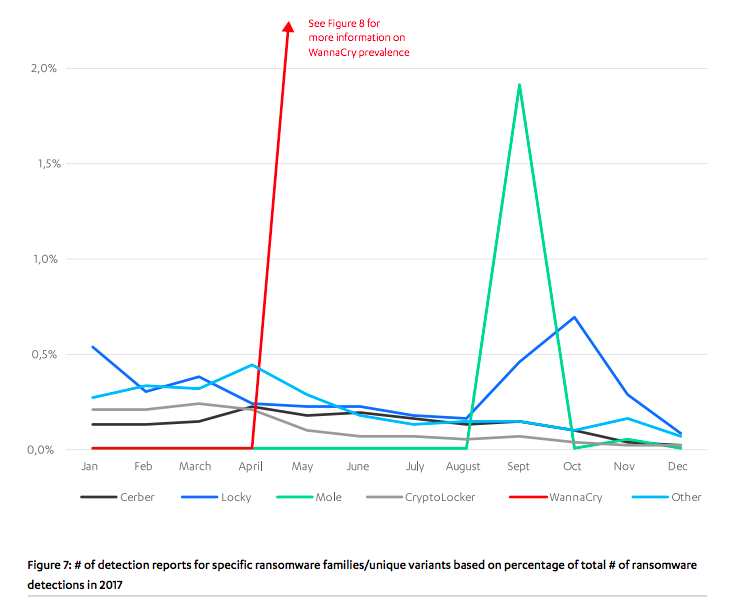

Le pic de WannaCry, qui s’est répandu comme une trainée de poudre au mois de mai en raison de l’exploitation d’une faille présente sur presque toutes les versions de Windows.7, n’y est pas pour rien. Ces attaques ont dépassé Locky qui représentait 60 % des attaques en 2016.

Un retour à la baisse ?

Pas de doute, 2017 représente l’âge d’or des ransomware avec une médiatisation importante de WannaCry, NotPetya et Bad Rabbit.

Mais, il se pourrait bien que ce temps soit révolu.

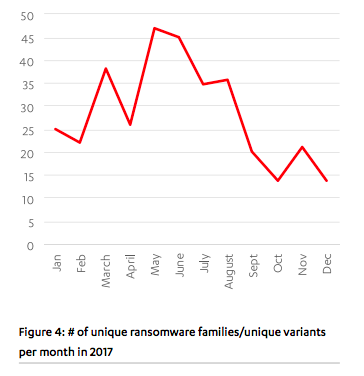

Si l’on se penche un peu plus sur l’évolution mois après mois en 2017, on observe une nette baisse du nombre de nouvelles familles. Nous ne pouvons pas encore dire s’il s’agit d’une tendance de fond ou d’un évènement épisodique mais les attaques se concentrent désormais sur une poignée de ransomware.

En nombre d’attaque, les pics WannaCry, Mole et Locky font figures d’exception dans une tendance générale à la baisse pour les autres types de ransomware.

Il existe plusieurs explications possibles à cela.

La première est le prix du bitcoin. Ce dernier a fortement augmenté en 2017, très probablement en raison du développement des ransomware. Mais revers de la médaille, ces fortes fluctuations ont eu deux conséquences :

- Les cyber criminels préfèrent spéculer sur d’autres crypto-monnaies, comme Monero, en procédant à du minage via des malware exploitant le CPU des ordinateurs infectés. La démarche est lucrative, surtout si la crypto-monnaie est amenée à prendre de la valeur, et bien plus discrète qu’une attaque par ransomware.

- Le fait qu’un bitcoin puisse varier trop fortement d’un jour à l’autre a généré des problèmes logistiques pour le paiement des rançons.

La deuxième est le déclin des kits d’exploit comme vecteur d’attaque.

Enfin, des initatives telles que The No More Ransom Project, fournissent des conseils aux victimes et des outils de déchiffrement… au grand dam des pirates !

Si seul le temps pourra confirmer notre analyse, il existe déjà des signes qui montrent que les pirates vont se concentrer de plus en plus sur des attaques ciblées et personnalisées au détriment des attaques opportunistes.

Les organisations doivent donc rester vigilantes. Pour savoir, comment se protéger et/ou comment réagir en cas d’attaque par ransomware, vous pouvez consulter notre livre blanc.

Les chiffres de cet article sont issus du rapport F-Secure The changing State of ransomware.

Catégories