Anatomia di un attacco informatico moderno

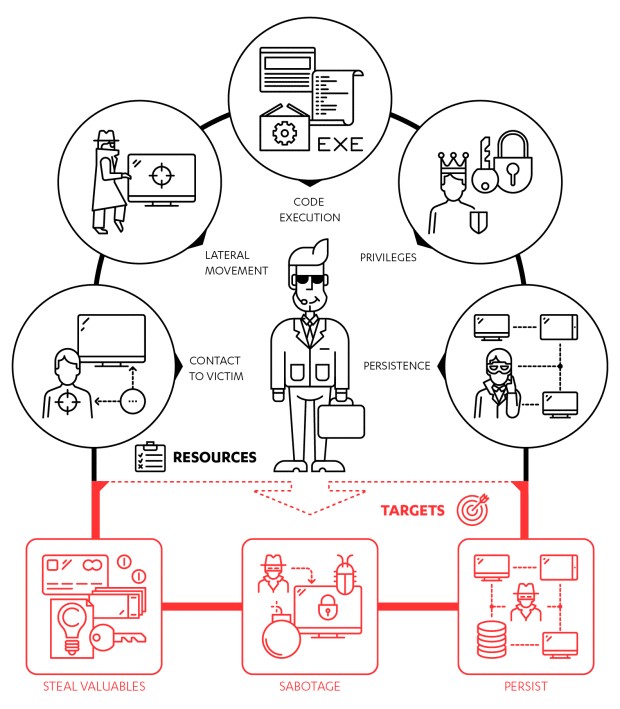

Per difendere con successo la tua organizzazione contro gli attacchi informatici, devi pensare come un attaccante. Ma cosa significa? In breve, significa queste due cose: devi comprendere di cosa hanno bisogno gli attaccanti e come negare loro l’accesso a quelle risorse.

Qual è il bersaglio di un attacco informatico, e di cosa ha bisogno?

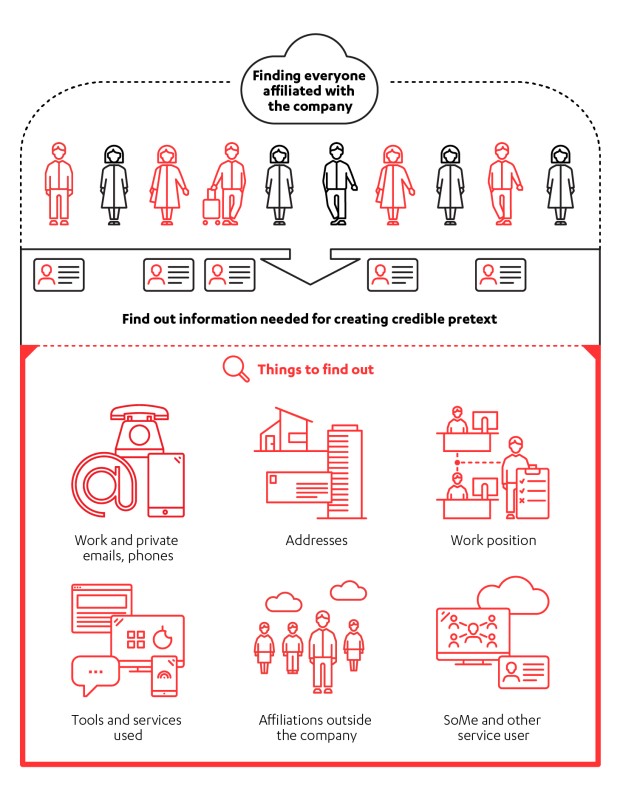

Uno dei metodi più comuni per contattare la vittima è tramite email. Le email truffa oggi sono davvero convincenti – sono molto differenti dai tentativi un po’ goffi che venivano fatti anni fa. Usando tecniche di ricognizione, l’attaccante conoscerà dettagli delIa vittima e li utilizzerà per rendere l’attacco email altamente credibile.

Come prosegue l’attacco dopo il contatto iniziale?

Il documento originale che riceve la vittima contiene l’attacco che prende il posto del ‘document reader’ con lo stesso accesso dell’utente. Quindi l’attacco continua:

- Scarica un payload EXE in qualche posto e lo esegue

- Questo blocca il processo di Word, Acrobat, etc.

- Il payload scarica un documento pulito

- Il documento pulito viene caricato per dare all’utente il documento che si aspetta

- Il payload è ora libero di continuare in background

- Solitamente l’azione successiva consiste nel connettersi a un C&C, o attendere un trigger.

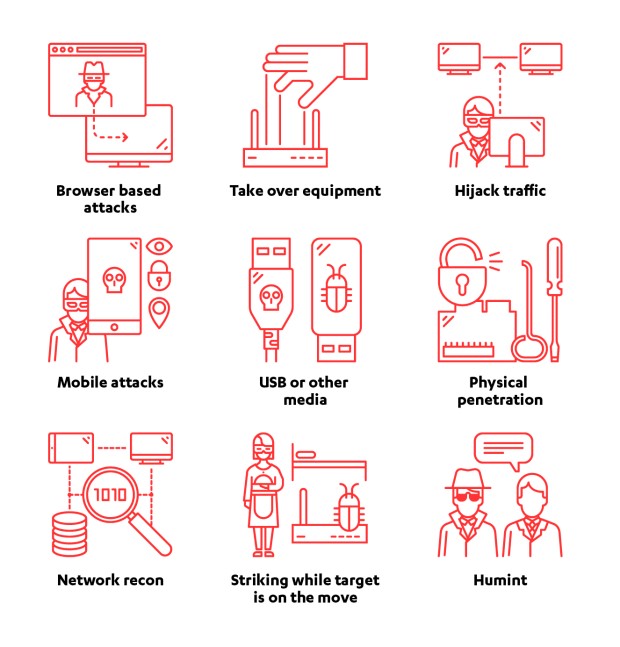

Ma gli attacchi basati sulle email non rappresentano la fotografia completa…

Nonostante le email potrebbero rappresentare il canale più utilizzato per connettersi alle vittime, ci sono anche altri numerosi modi per comprometterle.

Quindi come proteggere se stessi e le proprie organizzazioni contro ricognizioni e penetrazioni?

Jarno Niemelä dei Laboratori F-Secure dà questi consigli per qualsiasi organizzazione che voglia minimizzare il rischio di un attacco informatico di successo:

- Fai ricognizione tu stesso e usalo come esercizio per rafforzare le tue difese;

- Forma le tue persone per evitare di cadere vittime del social engineering e HUMINT;

- Rafforza la tue rete interna per resistere e identificare attività di ricognizione;

- Migliora la tua sicurezza fisica, cerca di rendere impenetrabile il tuo ufficio;

- Proteggi i dispositivi, soprattutto quelli mobili.

Per saperne di più sulle tattiche difensive, scarica a questo link una breve presentazione:

https://business.f-secure.com/the-anatomy-of-a-modern-cyber-attack

Articolo tratto da “The anatomy of a modern cyber-attack”, di Eija Paajanen, Product Marketing Manager, F-Secure Corp.

Categorie