Crypto-ransomware: tu pagheresti il riscatto?

Negli ultimi anni tecnologie e infrastrutture nella forma di monete virtuali, dark web e programmi di affiliazione criminale ben organizzati, hanno tutti contribuito a creare la ‘tempesta perfetta’. E da quella tempesta il crypto-ransomware ha iniziato a crescere.

Andy Patel, Security Advisor di F-Secure, ha recentemente condotto una disamina interessante del business che c’è dietro il crypto-ransomware, che riporto integralmente di seguito.

LA MONETIZZAZIONE DEL CRYPTO-RANSOMWARE

C’è un motivo per cui il crypto-ransomware sta occupando spazio nei media quasi ogni giorno: se paragonato a qualsiasi altra minaccia che abbiamo visto negli ultimi anni è unico, talmente unico da offrire un vero e proprio ‘servizio’ tangibile alle vittime – paghi il riscatto e hai indietro i tuoi file. E come abbiamo visto in un numero crescente di casi di alto profilo, questo è esattamente ciò che la gente fa. Si pensi al recente caso di un ospedale costretto a pagare una grande somma in Bitcoin per ripristinare la sua infrastruttura. E’ stato stimato che l’industria del crypto-ransomware produca 100.000.000 EUR all’anno.

Il crypto-ransomware continua ad essere per i criminali un mezzo per fare soldi ed è possibile che continui a rimpiazzare altri modelli di malware alternativi come i trojan bancari col passare del tempo. Come capita a tutte le aziende, il focus si sta spostando verso modelli che ottimizzano e migliorano il ritorno degli investimenti. Paragoniamo modelli di business delle campagne di ransomware odierne a quelli dell’era prima di Internet, che erano molto semplici e ampiamente poco focalizzati. Il problema è che c’è ancora una grande quantità di spazio per la creatività e l’innovazione. I modelli di business del crypto-ransomware stanno maturando lentamente e recentemente abbiamo iniziato a notare tentativi di innovazione.

Alcune campagne di crypto-ransomware hanno colpito nello specifico Paesi “tier 1” come gli US, il Regno Unito, l’Australia, e il Canada. Questa targetizzazione ha un senso se considerata dal punto di vista del rendimento. Il ransomware stesso non ha bisogno di essere localizzato, ma il target demografico in questione è relativamente benestante, e alcuni studi hanno evidenziato una propensione delle vittime a pagare il riscatto in queste regioni.

Campagne di phishing attentamente programmate per specifiche regioni e qualche volta calendarizzate in occasione di specifici eventi sono altri stratagemmi che abbiamo rilevato. In un caso recente abbiamo osservato una campagna spam condotta in Svezia dove le vittime ricevevano un messaggio convincente dal loro ufficio postale locale circa l’arrivo di un pacchetto. Nonostante questo tipo di campagne di spam mirate e indirizzate a un’area geografica non siano nulla di nuovo, alcuni ‘attori’ del malware le usano per il tasso di rendimento superiore.

Alcune famiglie di crypto-ransomware hanno migliorato le loro interfacce di supporto per rendere più facile per la vittima pagare il riscatto. I siti di supporto stanno diventando più intuitivi, e in alcuni casi (come per PadCrypt), includono anche interfacce chat. Le istruzioni su come ottenere Bitcoin, su come connettersi tramite Tor al sito di supporto e come riavere i propri file stanno diventando sempre più chiare e ben presentate. Non sorprende che i servizi di supporto per il crypto-ransomware siano, in molti casi, migliori di quelli erogati dalle aziende. Una cosa interessante da notare è che abbiamo anche visto entrare nel business ragazzi che offrono supporto IT indipendente per negoziare i Bitcoin per i loro clienti al fine di facilitare la decrittografia dei file delle vittime.

La famiglia TrueCrypter permette che il pagamento sia fatto usando ‘gift card’ di Amazon. Abbiamo anche visto famiglie di crypto-ransomware che accettano card iTunes come pagamento. Potresti pensare che si tratti di una mossa rischiosa da parte dei criminali, dal momento che Amazon o Apple potrebbero facilmente rintracciare chi sta usando quelle carte. Ma da ciò che ci risulta, i criminali girano immediatamente quelle carte su siti come eBay, lasciando che le conseguenze ricadano su chi le acquista. Poiché lo store iTunes statunitense offre un maggior numero di item, in Europa c’è una domanda per ‘gift card’ iTunes basate in US.

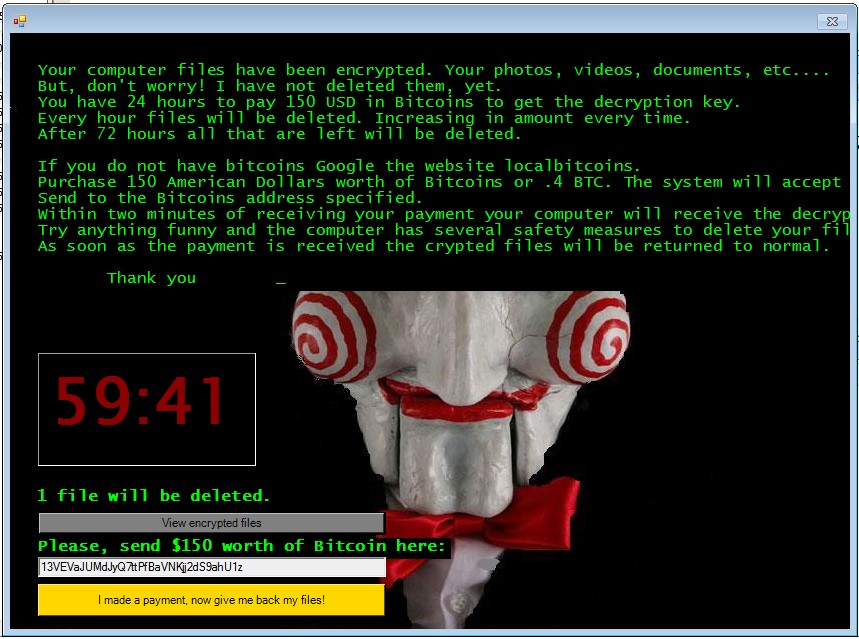

In altri casi davvero sorprendenti abbiamo visto il tentativo di una famiglia di crypto-ransomware di forzare il pagamento facendo pressione sulla vittima. Recentemente ci siamo imbattuti nella famiglia Jigsaw, che cancella un crescente numero di file ora dopo ora fino a quando il riscatto non viene pagato, e presenta alla vittima una deadline di 72 ore dopo la quale tutti i file vengono cancellati. Riavviare la macchina o tentare con forza di eliminare l’agente può causare la cancellazione immediata di 1000 file. Queste tattiche non sono molto dissimili da ciò che accade agli ostaggi nei film o nelle serie TV. Sfortunatamente, non abbiamo al momento dati disponibili per determinare se questa particolare tattica porti le persone ad essere più o meno propense a pagare il riscatto.

Tu pagheresti il riscatto?

Gli esempi citati mostrano come gli attori dietro il crypto-ransomware stiano iniziando a sperimentare differenti modelli di business nello sforzo di ottenere un migliore ritorno sull’investimento. I criminali hanno imparato che le grandi campagne di crypto-ransomware finiscono troppo sotto i riflettori. Almeno, questo è quello che è accaduto ai criminali dietro CryptoLocker qualche anno fa. Quindi tutti stanno portando avanti campagne di minori dimensioni. Ma campagne più contenute non sono solo strategiche perché non finiscono sotto i radar delle forze di polizia, sono anche importanti per massimizzare i profitti in un mondo dove devi pagare per ciascun computer infettato o ciascun messaggio di spam inviato.

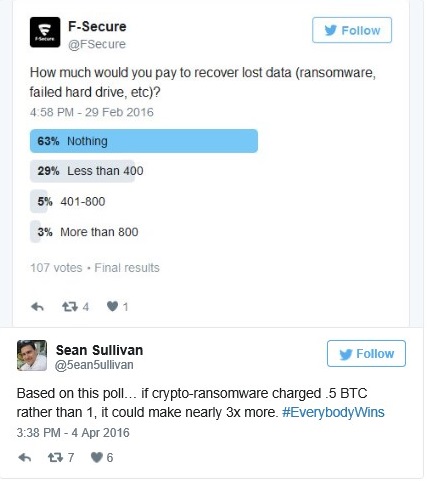

Recentemente abbiamo condotto un sondaggio chiedendo agli utenti quanto sarebbero disposti a pagare per decrittografare i loro file se dovessero cadere vittime del crypto-ransomware.

Al tempo in cui abbiamo condotto il sondaggio molti riscatti venivano pagati attorno a 1 Bitcoin (BTC) o a $400. Dopo qualche semplice calcolo matematico, siamo arrivati alla conclusione che dimezzando il prezzo questi criminali potrebbero quasi triplicare i loro soldi. Non sappiamo se abbiamo stimolato qualche autore di malware con quei tweet, ma abbiamo notato recentemente una tendenza verso riscatti più bassi.

Sembra che non tutti gli autori di ransomware abbiano preso in considerazione questo ‘consiglio’. Qualche tempo fa è apparso un nuovo ceppo di crypto-ransomware che chiedeva di donare il riscatto in beneficienza. Tuttavia, per 5 BTC o circa $3.400 (il valore del Bitcoin a oggi, in costante crescita) non ci aspettiamo che molta gente sia così generosa.

Prossimamente ci aspettiamo di vedere applicata più intelligenza e sofisticazione ai modelli di ‘pricing’ usati dal crypto-ransomware. A oggi il software è piuttosto poco intelligente, imposta un riscatto dal prezzo fisso per qualsiasi macchina infettata. Ci aspettiamo di vedere apparire prima o poi schemi di prezzo variabili, magari basati sul numero e il tipo di file crittografati o se il software ha colpito un computer personale oppure uno aziendale. 1 BTC di riscatto è abbastanza pesante come riscatto per la maggior parte delle persone comuni, ma poca cosa per molte aziende.

Molte famiglie di crypto ransomware già tentano di infettare le condivisioni di rete ma nessuno lo fa per ora in modo intelligente; un singolo pagamento dovrebbe in teoria permettere alla vittima di ottenere indietro i suoi file, inclusi quelli in condivisione. Per questo motivo, ci aspettiamo anche di vedere sviluppatori che inseriscono qualche sorta di intelligenza nel loro software per renderlo più efficace nel propagarsi nella rete, facendo salire il numero di macchine infettate o ancora stabilendo un prezzo per il riscatto in base all’ambiente colpito.

Dietro a reti di affiliazione criminale e campagne di malware vi è già una discreta quantità di esperti di business. È abbastanza probabile che questi individui una volta posto come obiettivo la massimizzazione dei profitti o i ritorni sull’investimento elaboreranno software e processi più creativi basati sul prezzo, sulla facilità d’uso, sulla propagazione nella rete o sul targeting intelligente.

Ci aspettiamo di vedere progressi a breve termine nella sofisticazione sia dei modelli di business che di monetizzazione usati dal crypto-ransomware.

Articolo tratto da “On the monetization of the crypto-ransomware” di Andy Patel, Security Advisor, F-Secure Labs

[Immagine in alto BTC Keychain via Flickr.com]

Leggi anche “Immagina se la tua azienda fosse tenuta in ostaggio per settimane”

Categorie