5 fases van een cyberaanval vanuit de aanvaller gezien

Cybersecurity is niet iets wat je even doet. Je bent niet zomaar klaar, het is een doorlopend proces dat onderdeel is van alles wat je doet. Echter heeft niemand de middelen om alles perfect te doen. Daarom moet het je doel zijn om constant te verbeteren.

Verbeteren begint met het begrijpen van de risico’s en het bedreigingslandschap. Dit betekent dat je je tegenstanders en hun doelen begrijpt en weet hoe ze hun aanvallen uitvoeren.

Stel je de volgende situatie voor: een bedrijf is getroffen door een ransomware aanval. Het bedrijf denkt dat het hier gaat om cybercriminelen die snel geld willen verdienen, maar de ransomware is een dekmantel voor gerichtere activiteiten. Het echte doel zijn de gevoelige klantgegevens.

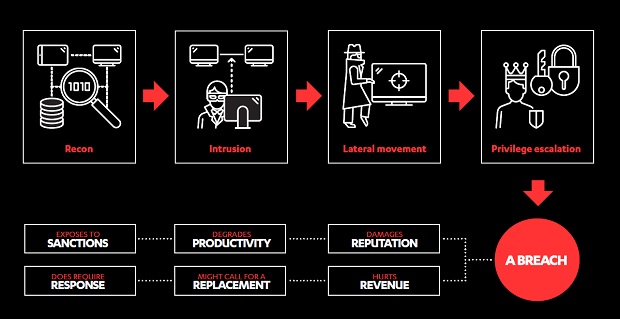

Hoe zien de fases van deze aanval eruit?

Fase 1: Verkenning

Wanneer? Maanden voor detectie

Het eerste doel van de aanvaller is om potentiële doelen voor hun missie te identificeren. Aanvallers worden vaak gemotiveerd door financiële winst, toegang tot gevoelige informatie of schade aan het bedrijf.

De aanvaller verzamelt informatie over het bedrijf via LinkedIn, de corporate website, de leveranciers, de blauwdrukken van het gebouw, informatie over beveiligingssystemen en de beschikbare toegangspunten. Hij kan zelfs het bedrijfsgebouw of een evenement bezoeken of, heel simpel, de secretaresse bellen. De aanvaller kan een nepbedrijf opzetten, domeinen registreren en nepprofielen maken voor social engineering doeleinden.

Zodra de aanvaller de verdediging heeft bestudeerd, kiest hij zijn wapen. De gekozen vector is vaak onmogelijk om te voorkomen of te detecteren. Het kan via een zero-day exploit, een spear-fishing campagne, of via een omgekochte medewerker. Op dit moment is de zakelijke impact nog minimaal.

De aanvaller is nu klaar om een tactiek voor de aanval te plannen.

Fase 2: Invasie en aanwezigheid

Wanneer? Maanden voor detectie

In de tweede fase van een cyber-aanval, probeert de aanvaller binnen te komen bij het bedrijf en controle te krijgen over de omgeving.

Via de spear-fishing campagne hebben ze de juiste papieren verkregen, waardoor ze toegang krijgen tot de bedrijfsinfrastructuur. Vanuit hier krijgen ze verdere toegang tot het bedrijf. Niemand heeft door dat de aanvaller aanwezig is.

Het is heel normaal dat deze fases van de aanval niet gedetecteerd worden. Het is dan ook onmogelijk om hierop te reageren. En zelfs als de aanval gedetecteerd wordt, is het onmogelijk om af te leiden dat jouw bedrijf het uiteindelijke doel is. In de praktijk is de aanvaller in deze fase altijd succesvol.

Na deze twee fase breidt de aanvaller zijn toegang uit tot aanhoudende toegang tot het bedrijf voor de lange termijn.

Fase 3: Laterale beweging

Wanneer? Maanden of weken voor detectie

Nadat de aanvaller verbinding heeft met het interne netwerk, probeert hij verder het netwerk in te komen om aanvullende systeem- en gebruikersaccounts te bemachtigen. Zijn doel is om meer controle te krijgen en om de systemen te identificeren die de doelgegevens bevatten.

De aanvaller zoekt bestandsservers om wachtwoordbestanden en andere gevoelige gegevens te lokaliseren en brengt het netwerk in kaart om alles te kunnen vinden.

Vaak gebruikt de aanvaller de autorisatie van een iemand die daar werkt. Het is daarom erg lastig om de indringer in deze fase te detecteren.

Fase 4: Privilege escalatie

Wanneer? Weken of dagen voor detectie

De aanvaller streeft naar het identificeren en verkrijgen van de nodige vrijheid binnen het bedrijf om zijn doelstellingen te bereiken. Hij heeft controle over de toegangskanalen en de referenties die in de vorige fases zijn verworven.

Ten slotte krijgt de aanvaller toegang tot de doelgegevens. Mailservers, documentmanagement-systemen en klantgegevens worden bemachtigd.

Fase 5: Missie voltooien

Wanneer? Dag 0

De aanvaller bereikt de laatste fase van zijn missie. Hij exfiltreert de benodigde klantgegevens, beschadigt belangrijke systemen en verstoort de bedrijfsactiviteiten. Daarna vernietigt hij alle bewijzen met ransomware.

De bedrijfskosten stijgen exponentieel als de aanval niet tegengehouden wordt.

In dit voorbeeld is het doel bereikt, voordat deze gedetecteerd kan worden. Dit is normaal. Gegevensbreuken zijn uiterst moeilijk te detecteren, omdat aanvallers gebruik maken van tools die iedereen kan gebruiken en van legitieme referenties.

Daarom moet je te allen tijde alert blijven. Om het risico te minimaliseren en professioneel met cybersecurity om te gaan, wordt er geadviseerd om jouw cybersecurity strategie holistisch te benaderen via het predict, prevent, detect en respons model. Lees in dit artikel hoe je jouw cybersecurity strategie kan opstellen aan de hand van deze fases. Kortom: met cybersecurity ben je nooit klaar, en dat moet je ook niet willen.

De situatie hierboven is fictief, maar gebaseerd op voorbeelden uit de praktijk en ervaring van onze ethische hackers. De F-Secure Red Team test is een eye-opener voor veel bedrijven. Deze test is een oefening waarbij we de defensieve mogelijkheden van bedrijven testen met de aanpak van echte hackers.

Hieronder zie je hoe dit werkt:

Categorieën