De opbouw van een moderne cyberaanval

Om jouw organisatie succesvol te verdedigen tegen cyberaanvallen, moet je denken als een aanvaller. Maar wat betekent dat eigenlijk? Samengevat gaat het om twee dingen: begrijpen wat de aanvaller nodig heeft en zorgen dat ze hier niet bij kunnen.

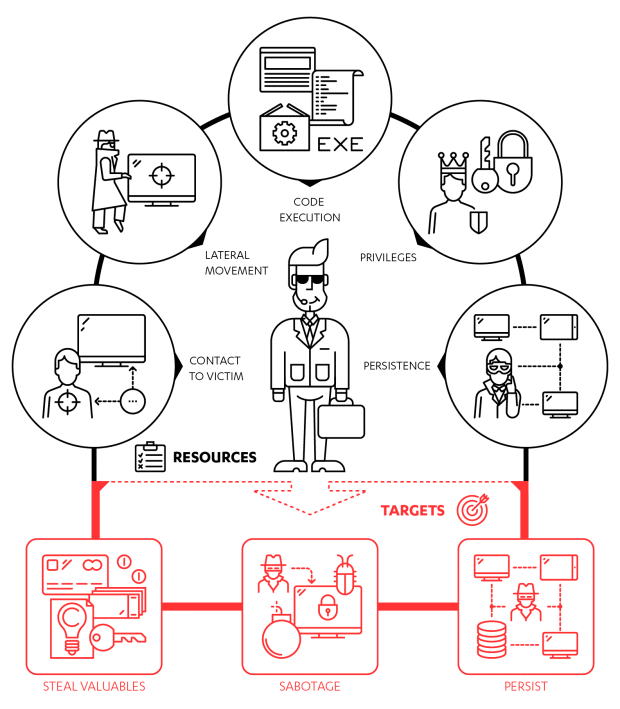

Wat is het doel van de cyberaanval en wat is er nodig?

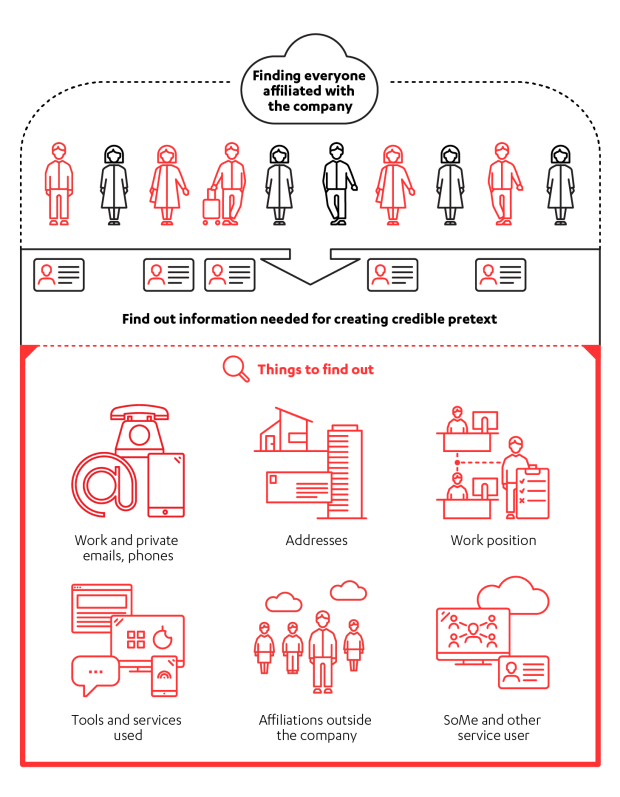

Het eerste contact tussen aanvaller en slachtoffer is vaak via e-mail. De phishing-e-mails zien er tegenwoordig erg overtuigend uit. De aanvallers hebben zich duidelijk verdiept in de opmaak en in het taalgebruik in zo’n e-mail. Door het personeel en de organisatie in de gaten te houden, verzamelt de aanvaller genoeg informatie om een dergelijke e-mail relevant en geloofwaardig te maken.

Er is contact. En nu?

De aanval zit verborgen in het document dat het slachtoffer via de e-mail ontvangt. Via dat document krijgt de aanvaller toegang tot het systeem. En de aanval gaat verder:

- Download een .EXE bestand en voer het uit.

- Hierdoor crashed het programma waarmee het document geopend werd (Word, Acrobat, etc.).

- Er wordt een nieuw document geopend.

- De gebruiker denkt dat het juiste document geopend is.

- De aanval wordt nu ongestoord verder uitgevoerd op de achtergrond.

- De volgende actie is verbinden met C&C of wachten op een trigger van de gebruiker of van de aanvaller.

Toch laten e-mail-gebaseerde aanvallen niet het volledige plaatje zien…

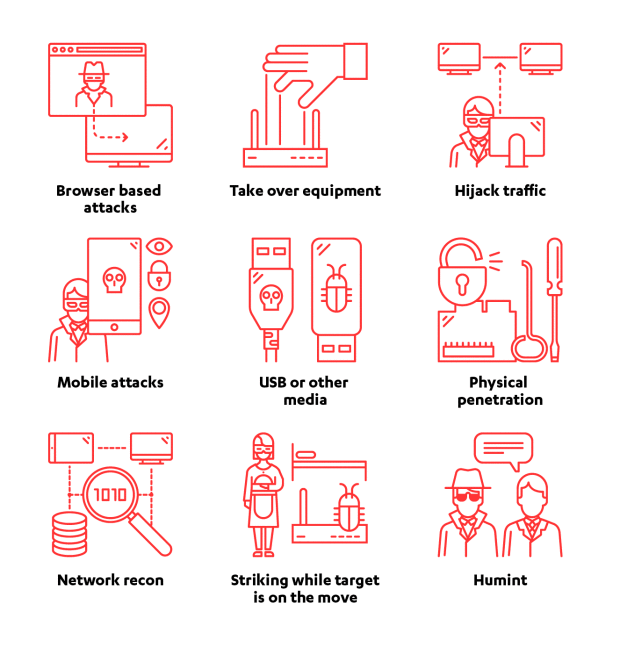

Want hoewel e-mail het meest gebruikte kanaal is om contact te maken met de slachtoffers, zijn er nog andere manieren te bedenken.

Dus hoe bescherm je jezelf en jouw organisatie tegen aanvallers?

Jarno Niemelä, Senior Security Researcher van F-Secure Labs geeft het volgende advies:

- Verken jouw eigen organisatie en gebruik de input voor training.

- Train je mensen om zich te verzetten tegen sociale engineering en Human Intelligence.

- Optimaliseer het interne netwerk om weerstand te bieden en de verkenningspogingen te detecteren.

- Verbeter je fysieke veiligheid, maak het kantoor moeilijk te penetreren.

- Bescherm de apparatuur, met name mobiele devices.

Voor meer informatie over verdedigingstactieken, download je hieronder een korte presentatie:

[fsecure-eloqua name=”DEFENDING%20AGAINST%20RECON%20AND%20PENETRATION” url=”http://images.news.f-secure.com/Web/FSecure/%7B2e354768-10c1-4275-b60e-16cd58bca221%7D_Defending-against-recon-and-penetration.pdf” description=”DEFENDING%20AGAINST%20RECON%20AND%20PENETRATION”]”,

“description”: “Understand the laws of nature for the attacker”

}

Categorieën