Wie zit er achter wie aan? Hoe bepalen aanvallers hun slachtoffer?

Onderzoekers van F-Secure gebruiken een wereldwijd netwerk van honeypots om het online bedreigingslandschap te monitoren. Deze honeypots analyseren passief het internetverkeer van en naar locaties over de hele wereld. Hoewel honeypots ons niet alles kunnen vertellen, vormen ze een uitstekende bron van informatie over hoogwaardige patronen en trends. Bijvoorbeeld hoe aanvallers, zelfreplicerende botnets en andere bronnen op zoek gaan naar slachtoffers.

Met verkenning kunnen aanvallers bedrijven, netwerken, IP-adressen, mensen en andere potentiële doelen onderzoeken op kwetsbaarheden. Vindingrijke aanvallers gebruiken tools die voor iedereen beschikbaar zijn, zoals LinkedIn, Google Shodan en meer.

Actieve verkenning houdt in dat hackers technieken zoals portscanning gebruiken om apparaten en netwerken te onderzoeken. Hiermee verzamelt de hacker specifieke informatie over potentiële doelen om een aanval voor te bereiden. De aanvaller heeft hier een breed scala aan instrumenten voor tot zijn beschikking.

In de tweede helft van 2016 ontdekten we een enorme hoeveelheid actief verkenningsverkeer, wat volgens ons systeem afkomstig is van Russische IP-adressen. Dat is bijna 60% van het wereldwijde volume. Na Rusland komt Nederland met 11% van het verkenningsverkeer. Vervolgens de VS met 9%, gevolgd door Duitsland en China met beide 4%. Hieronder zijn de top 10 bronnen van verkenningsverkeer die we tegenkwamen vorig jaar.

Met Rusland als grootste bron van het verkeer, is het geen verrassing dat de meeste landen ter wereld, waaronder Rusland zelf, door Russische IP-adressen geteisterd werden. De VS was het grootste doelwit van zowel wereldwijd als Russisch verkeer. Verkeer vanuit China toonde een aantal opvallende uitzonderingen op deze trend: de VS en Duitsland waren zowel de meest voorkomende bron én bestemming van verkenningsverkeer naar en van China.

Het is zeer gebruikelijk dat aanvallen via proxies worden uitgevoerd. De aanvallers kunnen proxies over de hele wereld op verschillende manieren inzetten ter ondersteuning van de aanval. De aanvallers kunnen bijvoorbeeld een machine aanvallen (zoals een computer infecteren met malware) en deze vervolgens inzetten om te scannen op aanvullende doelen. Worms, bots en andere typen malware die automatisch zoeken naar nieuwe doelen na het infecteren van een bepaald apparaat, worden vaak op deze manier verspreid.

Als een land vaak voorbij komt in onze observaties, dan is de kans groot dat netwerken en infrastructuren (zoals bulletproof hosting services) misbruikt worden door aanvallers in hetzelfde land of elders in de wereld. Het gebruik van proxies om de nationale grenzen over te steken maakt wetstoepassingen en andere inspanningen om misbruik tegen te gaan erg lastig. Hierdoor wordt het ook steeds moeilijker om dit soort criminele organisaties te verhinderen.

Door automatische verkenning kunnen aanvallers effectief hun aanvallen opschalen en hun infrastructuur uitbreiden. Deze uitbreiding heeft de aanvaller nodig om DDoS-aanvallen, en om spam- en phishing-campagnes uit te voeren. Een deel van het verkeer dat onze honeypots waarnam is waarschijnlijk het gevolg van geautomatiseerde scanning en zelf replicerende botnets.

Waar zoeken ze naar?

Bijna de helft van het door onze honeypots waargenomen verkeer was op zoek naar blootgestelde http/https-poorten. De aanvallers zochten in deze poorten naar mogelijkheden om malware te uploaden of het apparaat op een ander manier aan te vallen. Hoewel honeypots duidelijk geen waardevolle doelwitten zijn en ze ook niet ‘overgenomen’ kunnen worden, zoals dat met andere apparaten wel kan, trekken ze de aandacht van aanvaller die op jacht zijn.

SMTP-poorten waren een ook populair doelwit. Ook hier gingen aanvallers op zoek naar kwetsbaarheden. Deze poorten worden regelmatig gebruikt door opportunistische cybercriminelen voor spam en phishing campagnes.

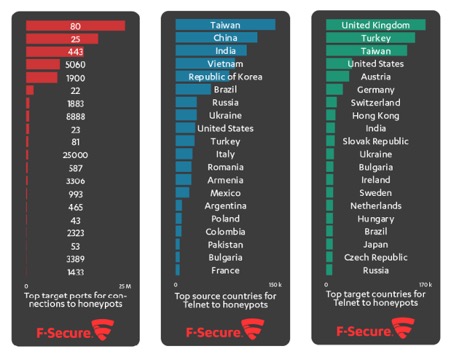

We zagen ook dat poorten met meer specifieke doeleinden, zoals Telnet en SSDP getarget werden. Telnet een SSDP zijn beide gemakkelijke doelwitten voor hackers en zijn beide geassocieerd met DDoS-gerelateerde botnets. Het was dus geen verrassing dat het open laten staan van deze poorten genoeg was om de aandacht te trekken.

Botnet-Building Activiteiten

Mirai-gebaseerde botnets haalden in de tweede helft van 2016 groot het nieuws. Mirai was oorspronkelijk ontworpen om apparaten te infecteren door Telnet-referenties met brute force te achterhalen, een bekende aanvalsvector voor soortgelijke malware. Open Telnet-poorten maken het mogelijk voor Mirai en dergelijke bedreigingen om zichzelf te verspreiden.

Het grootste deel van het scannen op open Telnet-poorten hebben we waargenomen in Aziatische landen. De top vijf ziet er als volgt uit: Taiwan, China, India, Vietnam en de Republiek Korea. De meest voorkomende doelwitten van deze scans waren het Verenigd Koninkrijk, Turkije en Taiwan.

Er was een handvol pogingen om onze honeypots te infecteren met malware. De meest voorkomende malware die bij deze pogingen werd gebruikt, waren Gafgyt (Mirai-achtige malware die vaak gebruikt wordt om IoT-botnets te maken), Tsunami (een backdoor gebruikt om botnets te maken) en PnScan (ook gebruikt om botnets van geïnfecteerde Linux routers te maken). Al deze malware families zijn bekende tools, gebruikt door botnet operators. Deze tools leveren aanvullend bewijs dat een groot deel van de gedetecteerde traffic het doel had om apparaten te infecteren met malware.

Deze kaart toont de landen die de beste bronnen en doelwitten van aanvallen zijn.

Dit artikel komt uit ons recente rapport, The State of Cyber Security 2017. Download het rapport en lees meer over de trends en andere onderwerpen in cybersecurity die er nu toe doen.

[fsecure-eloqua name=”F-Secure%20State%20of%20cyber%20security” url=”http://images.news.f-secure.com/Web/FSecure/%7Bd52f77ef-dd23-4871-ab9b-2ae794f4dadd%7D_F-Secure-Threat-Report-State_of_Cyber_Security_2017.pdf” description=”F-Secure%20State%20of%20cyber%20security”]

Categorieën