はびこるフィッシング詐欺の騙しの手口

フィッシング詐欺はオンライン上の不正行為であり、特にその効果が非常に高い攻撃手法であるため、今後もなくなることはなさそうです。当社の『セキュリティ脅威のランドスケープ 2020年上半期』レポートでは、スパム、フィッシング、その他の悪意のあるコンテンツを配信する脅威アクターにとって、Eメールが依然として効果的な手法であることが示されています。

現実世界で起こっているパンデミックによって、サイバーセキュリティにおける悪意のある脅威活動のペースが減速したりはしていません。フィッシングメールは依然としてはびこっています。コロナ過で、多くの企業のインフラがクラウドに移行し、リモートワークが日常化するにつれて、フィッシング詐欺の標的も、リモートワークをサポートするために導入されたツールやプラットフォームの資格情報の搾取へと変化しています。

今回の投稿では、2020年10月以降に観測されたフィッシングメールの実態を最新の統計データをもとに解説します。

フィッシング攻撃に人気のあるドメインは、Webとアプリケーションのホスティングサービスから

フィッシングページをホスティングしている上位3つのドメインは、Webまたはアプリケーションのホスティングサービスで、その他のドメインはほとんどが侵害されたドメインです。

図1:フィッシングページをホスティングしている上位20ドメイン

これらのホスティングサービスは、Webページの設定にかかるコストが比較的安く、基本的な利用であれば無料で使えるため、攻撃者に人気の選択肢になっています。フィッシングページはキャンペーンが報告されるとすぐに削除してしまうことが多いため、ホスティングサービスを利用することで、攻撃者は大幅なダウンタイムを発生させることなく、迅速に新しいページを作成してキャンペーンを継続することが可能になります。

ホスティングサービスにフィッシングページを設置することによって、脅威アクターは、そのサービスがSSL証明書を提供していることを利用して、ユーザーとしての正当性を装おうことができます。また、ホスティングサービスの利用することは、侵害したドメインやWebサーバー上にフィッシングページを設置するためのリソースを節約する点も、脅威アクターにとっては、依然として人気の高い選択肢になっています。

標的としてのMicrosoft 365 資格情報

『セキュリティ脅威のランドスケープ 2020年上半期』レポートでも記載されているように、Facebookはフィッシングメールの中で最も頻繁になりすましが行われているブランドであることに変わりはありません。Webメールやクラウドアプリケーションプロバイダは、ここ数ヶ月で人気リストの上位にランクインしました。とはいえ、金融機関のなりすましメールが依然として多数を占めており、以下のセクター別の表にも反映されています。

| Facebook, Inc. | 23% |

| Outlook | 11% |

| Office365 | 9% |

| Russian Post | 9% |

| Halifax Bank of Scotland Plc | 8% |

| Lloyds TSB Group | 4% |

| Amazon.com Inc. | 4% |

| PayPal Inc. | 4% |

| 4% | |

| Chase Personal Banking | 4% |

| Webmail Providers | 3% |

| RuneScape | 3% |

| Bank of America | 2% |

| LinkedIn Corporation | 2% |

| Orange | 2% |

| Netflix Inc. | 2% |

| DHL Airways, Inc. | 2% |

| eBay Inc. | 2% |

| Microsoft OneDrive | 2% |

| Apple Inc. | 2% |

表1:フィッシングメールのなりすまし上位20ブランド

| Financial | 29% |

| Social Networking | 20% |

| Online/Cloud Service | 15% |

| Email Provider | 9% |

| Logistics & Couriers | 8% |

| Telecommunications | 6% |

| e-Commerce | 5% |

| Payment Service | 4% |

| Gaming | 2% |

| Government | 2% |

表2:フィッシングメールのテーマに利用されたセクターの内訳

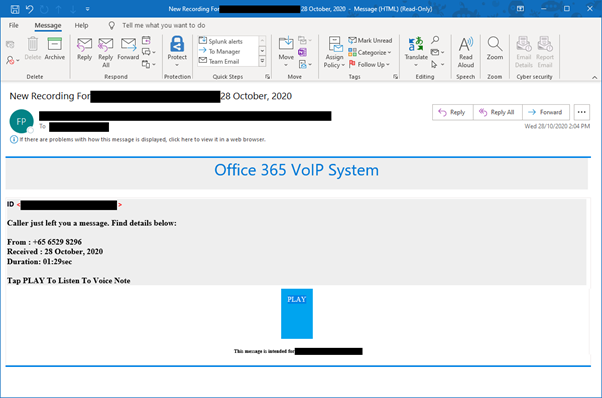

組織は、リモートワーカーのサポートを強化するためにクラウドアプリケーションへの移行を促進していることから、攻撃者にとってMicrosoft 365の資格情報は標的としての人気が高まっています。

図2:Microsoft O365フィッシングメールの例

図3:Microsoft 365のパスワード有効期限を通知する偽Eメール

図4:Microsoft 365 VoIPシステムの偽Eメール

金融をテーマとしたフィッシングメールが相次ぐ

クラウドアプリケーションの資格情報は、脅威アクターが標的とする組織に最初にアプローチする際に役立ちますが、金融機関の資格情報は、世界的なパンデミックの中で金銭を稼ぐための有望な標的となっています。以下の円グラフは、ここ数ヶ月の間になりすましが頻繁に行われている金融機関上位20社の内訳を示しています。

図5:金融機関をテーマとしたフィッシングメール上位20社の内訳

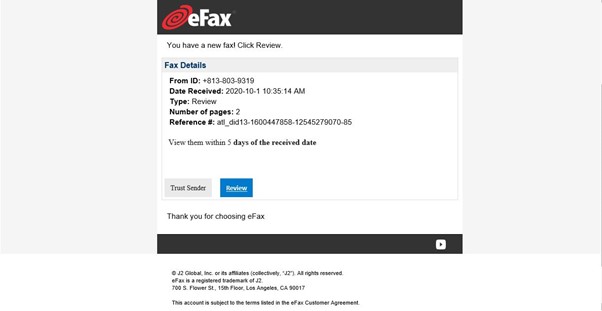

コラボレーションツールが不可欠

最近、多くの組織が継続してリモートワークを実施しているため、日常業務にコラボレーションツールを採用する企業が急増しています。パンデミックの影響で、ビデオ会議やオンラインドキュメント等のコラボレーションツールは、リモートワーカーにとって一般的なものになりました。

脅威アクターは、状況により戦術を素早く変化させ適応することができますが、コロナ禍も例外ではありません。私たちは、さまざまなコラボレーションツールの資格情報をフィッシングしようとするEメールを多数発見しています。

図6:DocuSignドキュメントのレビューになりすましたフィッシングメール

図7:Microsoft Teamsのメッセージになりすましたフィッシングメール

図8:Zoomビデオ会議のクレデンシャルに対する偽のフィッシングメール

図9:eFaxオンラインファックスサービスになりすましたフィッシングメール

これからすべきこと

脅威アクターがその戦術や手口を絶えずアップデートしている中で、私たちも一丸となって防御アプローチをアップデートすることが求められています。Eメールは、今後も資格情報をフィッシングしたり、マルウェアをデプロイするためのベクターとして広範に使用され続けるでしょう。フィッシング攻撃に対する最も効果的な防御手段は、人間のインテリジェンスです。

多くの人が、フィッシング攻撃を阻止するために推奨されているベストプラクティスを見たことが有ると思いますが、ここでは改めて掲載します。

- Eメールでサービスにログインするように要求された場合は、Eメールに記載されているリンクをクリックするのではなく、サービスのURLをマニュアルで入力することをお勧めします。

- リンクをクリックする必要がある場合は、クリックする前に必ずマウスポインターを合わせてURLを確認してください。

- HTTPSサイトは、もはや安全なサイトであることを示す指標にはなりません。常に訪問先のURLを確認しましょう。

- URLエクスパンダサービスを使用して、短縮されたURLの最終的なランディングページを確認しましょう。

- 疑わしいドメイン名や誤解を招くドメイン名を使用しているEメールの送信者には注意しましょう。

- 見覚えのない送信者からのリンクや添付ファイルをクリックしないでください。また、受信する予定のない添付ファイルは開かないでください。送信者が知り合いの場合は、最初のメールの信憑性を確認するために、電話をかけるか新たに別のEメールを送信します。

- オンラインサービスでは、可能な限り2要素認証を有効に設定します。

- アプリケーションやWebサイトごとにユニークなパスワードを使用します。フィッシング攻撃を受けた場合は、すぐにパスワードを変更してください。

- 機密情報(ユーザ名、パスワード、個人情報)は決してEメールで提供しないでください。正規のWebサイトやサービスでは、Eメールでそのような情報を要求することはありません。

研究活動への貢献

フィッシングの脅威から組織や人々を保護することは、SAPPAN(Sharing and Automation for Privacy-Preserving Attack Neutralisation)プロジェクトの重要なテーマの1つです。SAPPANは、現在進活動中のHorizon 2020プロジェクト(https://sappan-project.eu/、欧州連合のHorizon 2020研究/革新プログラム、助成金契約番号833418)から資金を受けており、エフセキュアはその活動のパートナーになっています。プロジェクトの第1段階では、フィッシングドメインが使用するフィッシングURLと公開鍵証明書を識別するために、機械学習に基づく学習分類子が作成されました。次のフェーズでは、エフセキュアのフィッシング検知ロジックの一部として、学習分類子の広範な検証を行う予定であり、サイバーセキュリティ分野でのいくつかのアプリケーションへの適用が可能であることを証明していきます。

カテゴリ