Zoveel kwetsbaarheden, zo weinig tijd

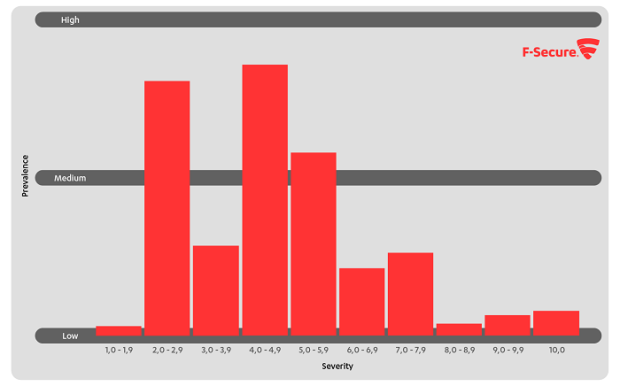

Zero day-kwetsbaarheden zijn veel te veel gehyped. De website CVE Details geeft een gemiddelde kwetsbaarheidsscore van 6.8, voor alle bekende kwetsbaarheden, op alle bekende platformen. Van de meer dan 80.000 bekende kwetsbaarheden in hun database, zijn er 12.000 (bijna 15%) geclassificeerd als zeer ernstig. Vergeet echter niet dat deze beveiligingslekken voortkomen uit zeer veel verschillende client- en servergerichte applicaties (inclusief, zoals je waarschijnlijk al wel aanvoelt, Adobe Flash).

Vanuit bedrijfsoogpunt heeft behandeling van zeer ernstige kwetsbaarheden de hoogste prioriteit. En in goed gerunde organisaties worden ze aangepakt. Zeer ernstige kwetsbaarheden zijn zichtbaar en krijgen veel aandacht. Hierdoor worden ze ter plekke gepatcht. Maar kwetsbaarheden alleen maken niet het hele aanvalsoppervlak van jouw bedrijf. De CISO maakt zich waarschijnlijk meer zorgen over phishing en upstream-aanvallen dan interne netwerkconfiguraties en ongepatchte interne systemen.

Als IT-beheerder is het verzorgen van de infrastructuur je grootste zorg. Natuurlijk bepaal je eerst het risico wanneer een nieuw zeer ernstig beveiligingslek aan de oppervlakte verschijnt. Maar hoe zit het met de rest van de kwetsbaarheden? Elk stuk software patchen op elk systeem in je netwerk, zodra de patch wordt vrijgegeven, is gewoon niet haalbaar. Daarom zijn beheerders afhankelijk van periodieke patch-cycli om minder ernstige kwetsbaarheden op te lossen, als ze die überhaupt al willen aanpakken.

Iedere dag tijd inruimen om de gevolgen van elke pas ontdekte kwetsbaarheid te doorgronden is teveel gevraagd voor de meeste IT-beheerders. In veel gevallen storen zij zich er dus niet aan. Wanneer admins op zoek zijn naar patches vragen ze vaak dingen als:

- Hoe erg is het systeem blootgesteld?

- Zal deze patch iets anders beschadigen?

- Weet ik eigenlijk wel wat deze kwetsbaarheid inhoudt?

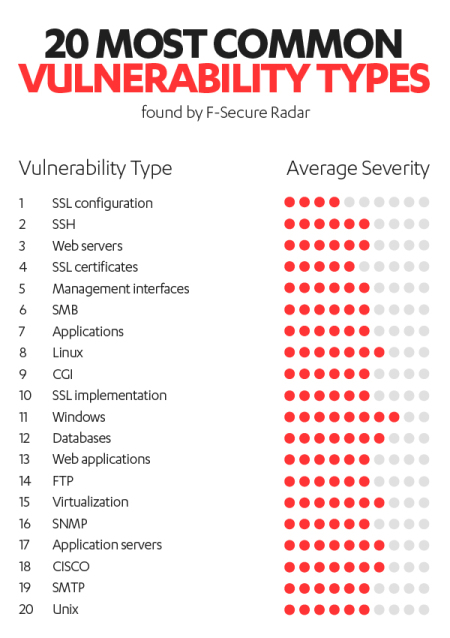

De Radar vulnerability management service analyseert trends in kwetsbaarheden binnen alle klantdata van F-Secure en laat dit zien:

Zeer ernstige beveiligingslekken waren zeldzaam of bestonden zelfs helemaal niet. De overgrote meerderheid van de ongepatchte kwetsbaarheden die we vonden waren niet zo ernstig. Het is interessant te zien dat TLS/SSL en OpenSSH misconfiguraties hierbij veel voorkwamen. Maar ondanks dat ze aangeduid worden als misconfiguraties is het mogelijk dat deze systemen juist zo zijn geconfigureerd om te kunnen samenwerken met klanten, partners of eigen in-house diensten.

Toen onze Information Security Manager de grafiek zag, concludeerde hij dat als dit de situatie bij ons eigen bedrijf vertegenwoordigde, dat hij ‘s nachts rustig slaapt.

In deze video vertellen Andy en Sean van onze Tech Outreach Office meer hierover.

Dit artikel is een bewerking van ons recente rapport, The State of Cyber Security 2017. Lees meer over cybersecurity-trends en -onderwerpen en download het volledige rapport.

Categorieën