O Phishing veio para ficar

Phishing é uma ameaça online que parece não desaparecer, que veio para ficar, em particular porque tem sido muito eficaz. Nosso relatório H1 2020 Attack Landscape indicou que o e-mail ainda é o método preferido dos hackers para entrega de spam, phishing e outros conteúdos maliciosos.

A atual pandemia que está acontecendo no mundo real não mudou ou desacelerou o ritmo das atividades de ameaças maliciosas no mundo cibernético / digital. Os e-mails de phishing continuam chegando aos montes nas caixas de e-mail. Além disso, com a maioria das infraestruturas organizacionais mudando para a nuvem e com a proliferação de trabalhos e estudos remotos, os temas de phishing também mudaram para direcionar as credenciais dessas ferramentas e plataformas.

Nesta postagem, revisamos as estatísticas dos e-mails de phishing que vimos desde outubro de 2020.

Serviços de hospedagem de aplicativos e web: uma escolha popular

Os três principais domínios vistos hospedando páginas de phishing vêm de serviços de hospedagem de aplicativos ou da web, enquanto o restante são domínios comprometidos.

Figura 1: análise dos 20 principais domínios vistos hospedando páginas de phishing.

Esses serviços de hospedagem se tornaram recentemente uma escolha popular para os invasores porque o custo envolvido na configuração de uma página web é relativamente baixo ou às vezes até gratuito para uso básico. Como as páginas de phishing muitas vezes são retiradas rapidamente após serem relatadas, o uso de serviços de hospedagem permite que os hackers gerem e alternem suas páginas rapidamente, sem tempo de inatividade substancial.

Ao incluir páginas de phishing em serviços de hospedagem, os hackers também tentam adicionar uma camada de legitimidade para os usuários, já que esses serviços fornecem certificados SSL (refletidos no prefixo “https” nos URLs). Esperamos que isso continue sendo uma escolha popular para os hackers pois economiza seus recursos e esforços de identificação de domínios ou servidores da web que eles poderiam comprometer antes de hospedar suas páginas de phishing.

As credenciais do Microsoft O365 aumentaram em popularidade

Conforme indicado em nosso relatório H1 2020 Attack Landscape, o Facebook continua sendo a marca falsificada com mais frequência em e-mails de phishing. Os provedores de webmail e aplicativos em nuvem também têm aumentado a popularidade nos últimos meses. Dito isso, e-mails falsificados de instituições financeiras ainda representam a maior parte do que vimos, conforme refletido na tabela de detalhamento do setor abaixo.

| Facebook, Inc. | 23% |

| Outlook | 11% |

| Office365 | 9% |

| Russian Post | 9% |

| Halifax Bank of Scotland Plc | 8% |

| Lloyds TSB Group | 4% |

| Amazon.com Inc. | 4% |

| PayPal Inc. | 4% |

| 4% | |

| Chase Personal Banking | 4% |

| Webmail Providers | 3% |

| RuneScape | 3% |

| Bank of America | 2% |

| LinkedIn Corporation | 2% |

| Orange | 2% |

| Netflix Inc. | 2% |

| DHL Airways, Inc. | 2% |

| eBay Inc. | 2% |

| Microsoft OneDrive | 2% |

| Apple Inc. | 2% |

Tabela 1: 20 principais marcas falsificadas em e-mail de phishing

| Financial | 29% |

| Social Networking | 20% |

| Online / Cloud Service | 15% |

| Email Provider | 9% |

| Logistics & Couriers | 8% |

| Telecommunications | 6% |

| e-Commerce | 5% |

| Payment Service | 4% |

| Gaming | 2% |

| Government | 2% |

Tabela 2: Divisão dos setores usados como temas de e-mail de phishing

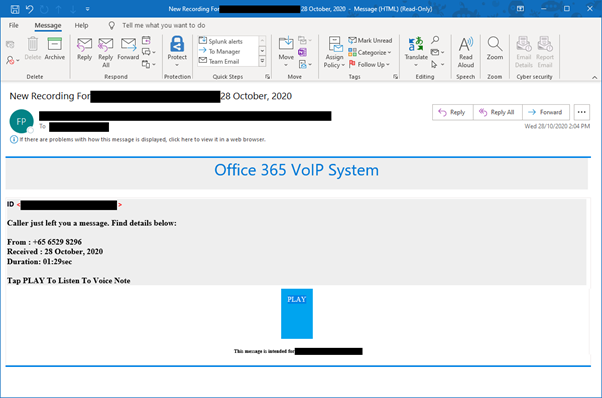

As credenciais de acesso ao Microsoft O365 são um alvo popular, pois as organizações estão intensificando sua migração para aplicativos em nuvem para oferecer melhor suporte aos funcionários remotos.

Figura 2: Exemplo de e-mail de phishing Microsoft O365

Figura 3: e-mail falso de expiração de senha do Microsoft O365

Figura 4: e-mail falso do sistema VoIP do Microsoft O365

E-mails de phishing com tema financeiro continuam a ser usados

Embora as credenciais de aplicativos em nuvem possam ser úteis para que os hackers obtenham acesso inicial a uma organização, as credenciais de instituições financeiras continuam sendo um alvo lucrativo para ganhos monetários em meio à pandemia. O gráfico de pizza abaixo detalha especificamente as 20 principais instituições financeiras que muitas vezes foram falsificadas nos últimos meses.

Figura 5: análise dos 20 principais e-mails de phishing com tema de instituições financeiras

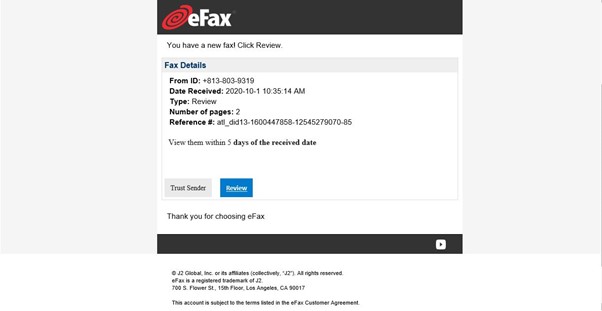

Ferramentas colaborativas não são poupadas

Com a recente mudança para o trabalho remoto em muitas organizações, houve um crescimento notável na adoção de ferramentas colaborativas para o trabalho diário. As ferramentas de videoconferência e de colaboração de documentos online são comuns agora para trabalhadores remotos, como resultado da pandemia.

Os hackers são conhecidos por se adaptarem rapidamente às mudanças em suas táticas, e a pandemia COVID-19 não é exceção. Identificamos vários e-mails tentando obter credenciais de phishing para várias ferramentas de colaboração.

Figura 6: e-mail de phishing disfarçado de revisão de documento DocuSign

Figura 7: e-mail de phishing disfarçado de mensagem do Microsoft Teams

Figura 8: phishing de e-mail falso para credencial de videoconferência do Zoom

Figura 9: e-mail de phishing disfarçado de serviço de fax online eFax

Para onde vamos daqui

Como os hackers atualizam continuamente suas táticas e técnicas, também cabe a todos nós atualizar coletivamente nossas abordagens de defesa. O e-mail provavelmente permanecerá como um vetor predominante para a busca de credenciais ou mesmo para a implantação de malware. A inteligência humana é então a proteção mais eficaz contra ataques de phishing.

Embora muitos de nós tenhamos visto as práticas recomendadas sugeridas para impedir tentativas de phishing, não há mal nenhum em repeti-las aqui:

- Se for solicitado que você faça o login em um serviço por e-mail, é sempre melhor digitar manualmente a URL do serviço em vez de clicar no link fornecido no e-mail.

- Se houver necessidade de clicar no link, sempre passe o mouse para verificar o URL antes de clicar nele.

- Os sites HTTPS não são mais um bom indicador de um site seguro. Sempre verifique o URL que você está visitando.

- Use um serviço expansor de URL para identificar a página de destino final de URLs encurtados.

- Fique atento aos remetentes de e-mail que usam nomes de domínio suspeitos ou enganosos.

- Não clique em links ou anexos de remetentes que você não conhece. Mais ainda, não abra nenhum anexo que você não espera receber. Se você conhece o remetente, ligue ou envie um novo e-mail separado para ele para verificar a autenticidade do e-mail inicial.

- Habilite e configure a autenticação de dois fatores (2FA) em serviços online sempre que possível. Veja mais informações aqui

- Use uma senha exclusiva para cada aplicativo ou site. Se você caiu em um ataque de phishing, mude sua senha imediatamente.

- Nunca forneça informações confidenciais (nome de usuário, senha ou informações pessoais) por e-mail. Um site ou serviço legítimo nunca solicitará essas informações por e-mail.

Atividades de pesquisa

Proteger organizações e pessoas contra ameaças de phishing é um dos principais tópicos do SAPPAN – um projeto em andamento Horizon 2020 (https://sappan-project.eu/ , recebeu financiamento do Programa de Pesquisa e Inovação Horizon 2020 da União Europeia sob o Contrato de Subvenção no. 833418), em que a F-Secure é parceira. Na primeira fase do projeto, vários classificadores baseados em Machine Learning foram criados para identificar URLs de phishing e certificados de chave pública usados por domínios de phishing. A validação extensiva dos classificadores como parte da lógica geral de detecção de phishing da F-Secure, planejada na próxima fase, fornecerá evidências de sua adequação para vários aplicativos em segurança cibernética.

Categorias