Panorama degli attacchi nel secondo semestre 2019: un anno senza precedenti per gli attacchi informatici

L’ultimo anno di questo decennio ha fissato un nuovo standard per gli attacchi informatici. Il report di F-Secure “Attack Landscape H2 2019” osserva che mentre l’impatto di sofisticati attacchi ransomware continua a essere devastante, la maggior parte dei miliardi di attacchi registrati sono indirizzati a dispositivi che non dispongono di tastiere.

Nella prima metà del 2019, abbiamo assistito a un salto nel traffico di attacco alla nostra rete globale di honeypot da milioni di accessi a 2,9 miliardi. Nella seconda metà dell’anno, questo ritmo è proseguito con 2,8 miliardi di accessi ai nostri server. Gli attacchi DDoS sono stati i protagonisti di questa impennata, rappresentando i due terzi del traffico. Il traffico sugli honeypot è stato guidato da azioni mirate ai protocolli SMB e Telnet. Ciò mostra il persistente interesse degli attaccanti verso la vulnerabilità Eternal Blue, che è stata resa pubblica per la prima volta nel 2017.

Gli attacchi verso l’IoT sono ancora predominanti

L’esplosione nel traffico di attacco corrisponde alla diffusione dell’Internet of Things (IoT) e delle minacce che colpiscono i dispositivi IoT. Di conseguenza, la maggior parte del traffico malevolo che vediamo oggi è generato da malware basato su Linux come Mirai.

Il brute forcing di nomi utente e password predefiniti dei dispositivi IoT continua ad essere un modo popolare di cooptare dispositivi su botnet per attacchi DDoS. Un ottimo sistema per vedere a cosa sono interessati gli attaccanti è controllare l’elenco delle password usate nei loro attacchi. Da questo, possiamo vedere che i DVR Dahua e i dispositivi integrati come i router sono obiettivi popolari.

È molto probabile che tu sia stato infettato da spam

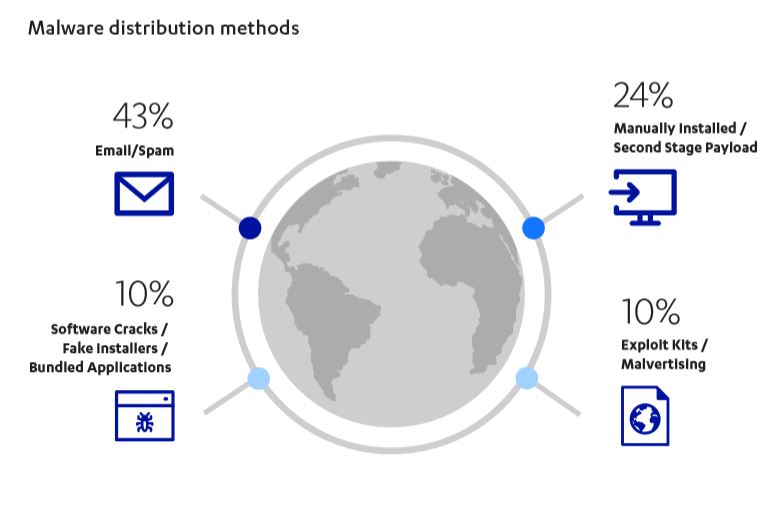

Lo spam continua ad essere il modo più comune per diffondere malware.

“Lo spam colpisce individui ignari, rendendo la mancanza di consapevolezza delle minacce un anello debole per le aziende e un obiettivo redditizio per gli autori di malware”, afferma Calvin Gan, Manager della Tactical Defense Unit di F-Secure. “E con gli attacchi che diventano sempre più sofisticati, come le infezioni ransomware che si trasformano in data breach, per le organizzazioni è indispensabile migliorare le difese informatiche in preparazione a questi attacchi.”

Anche documenti Word ed Excel con macro che servono per scaricare file binari malevoli come Emotet sono stati molto comuni durante tutto l’anno.

Chi sta attaccando chi?

Una delle cose più affascinanti dei nostri Attack Landscape report sono i numeri che mostrano i paesi di origine da cui vengono lanciati gli attacchi e dove vengono indirizzati in base alla destinazione. I numeri catturano per lo più attività criminali non nation-state e dovrebbero essere presi con le pinze a causa di offuscamento intenzionale. Eppure molti paesi compaiono in queste liste più e più volte.

L’Ucraina è stata la principale destinazione degli attacchi, seguita da Cina, Austria e Stati Uniti. I principali aggressori che colpivano l’Ucraina erano gli Stati Uniti, la stessa Ucraina e Russia. Al secondo posto, i principali paesi che hanno colpito la Cina sono stati la Cina stessa, gli Stati Uniti e la Francia, mentre l’Austria è stata colpita da Cina, Russia e Stati Uniti. Gli attacchi contro gli Stati Uniti provenivano principalmente dagli Stati Uniti, seguiti da Russia e Cina.

L’evoluzione del ransomware e oltre

In questo report, scoprirai che mentre le famiglie di ransomware sono diminuite in termini di quantità, i danni e l’impatto inflitti da queste famiglie possono essere devastanti. Scopri quali metodi di distribuzione del ransomware sono più comuni. Guarda in quali periodi il ransomware è aumentato. Scopri ulteriori dettagli su quali sono gli obiettivi degli attacchi informatici.

Il nostro report “Attack Landscape H2 2019” ripercorre gli ultimi sei mesi, l’ultimo anno e l’ultimo decennio in fatto di malware. Scaricalo ora.

Scarica il report

Categorie